CONTENIDO ORIGINAL: https://noticiasseguridad.com/tecnologia/sistema-de-transporte-de-espana-fue-hackeado-tarjetas-de-autobus-y-tranvia-clonadas-y-recargadas-con-dinero-falso/

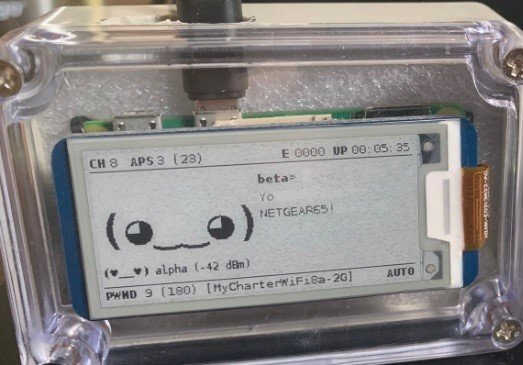

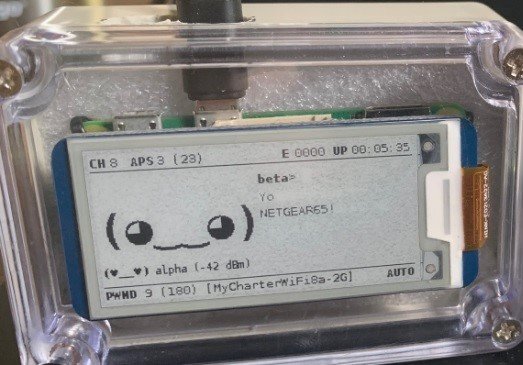

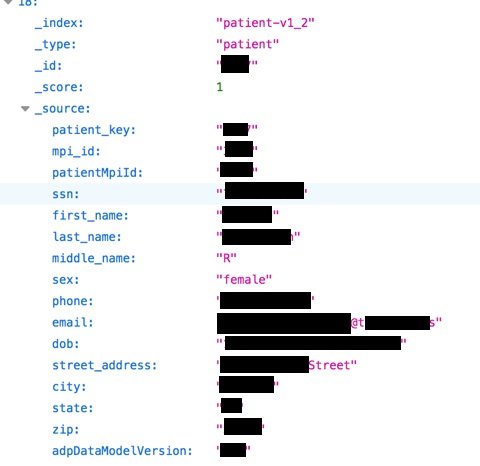

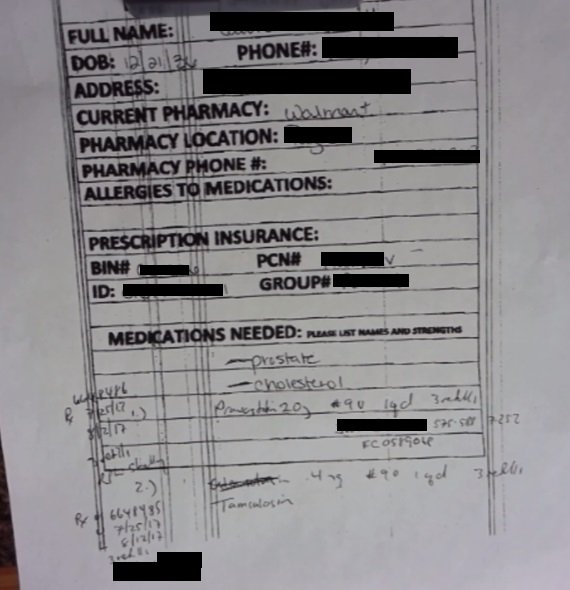

Acorde a especialistas en análisis de vulnerabilidades, se ha reportado un alza considerable en el número de estafas relacionadas con las recargas en las tarjetas usadas para viajar en el sistema de transporte público en España. Después de un descenso en esta actividad, gracias a la implementación de un nuevo sistema, los hackers parecen haber encontrado el método para esquivar las nuevas medidas de seguridad.

Después de que el incidente fuera revelado, la compañía concesionaria y el gobierno de España lanzaron un comunicado conjunto mencionando que se establecerán algunas medidas de monitoreo en el sistema para detectar cualquier movimiento sospechoso. La intención es bloquear permanentemente las tarjetas que sean identificadas con este “saldo falso”.

Las autoridades españolas mencionan que sus equipos de análisis de vulnerabilidades han detectado un incremento de esta actividad durante los últimos dos meses, especialmente en la región de Aragón. Anteriormente, gobierno y compañías privadas comenzaron a tomar medidas contra el uso de saldo falso en estas tarjetas, como la integración de una lista negra con más de 3 mil tarjetas fraudulentas y la renovación de los lectores de tarjeta de pago.

Acorde a diversos medios locales, el incremento repentino también podría estar relacionado con el regreso a clases de cientos de miles de alumnos de preparatorias y universidades, que pueden incrementar el saldo de estas tarjetas a niveles insospechados con sólo usar una aplicación móvil.

A pesar de que las autoridades y la concesionaria anunciaron la implementación de nueva tecnología, expertos en análisis de vulnerabilidades del Instituto Internacional de Seguridad Cibernética (IICS) afirman que la forma de defraudar al sistema de transporte de España es la misma que se practicaba hace algunos meses, aunque ahora se realiza de forma sigilosa; debido al constante monitoreo contra esta práctica, los perpetradores se limitan a hacer recargas falsas de entre 5 y 10 euros, cuando hace unos meses se llegaron a detectar recargas fraudulentas por más de 200 euros.

La compañía concesionaria ha reportado que por ahora no tiene la intención de instalar nuevo hardware o desarrollar nuevos sistemas para el pago del transporte público. En su lugar, mencionan que continuarán con el enfoque de detección de actividad sospechosa. “Cualquier sistema de transporte público es vulnerable”, mencionó un portavoz.

Incidentes de hacking de este tipo ocurren cada vez con mayor frecuencia. Hace algunas semanas, un grupo de hackers no identificado logró generar cientos de viajes gratis usando la app del sistema de transporte de Manchester, Reino Unido. Gracias a una pobre seguridad, los hackers lograron usar una y otra vez un mismo código QR, usado como comprobante de pago.