Friday, 15 November 2019

UN NUEVO Y PELIGROSO BACKDOOR DISPONIBLE EN DEEP WEB

CONTENIDO ORIGINAL: https://noticiasseguridad.com/malware-virus/un-nuevo-y-peligroso-backdoor-disponible-en-deep-web/

Según reportes de expertos en forense digital, el peligroso grupo de hackers conocido como Platinum ha anunciado el lanzamiento de Titanium, un nuevo troyano backdoor que incluye avanzadas funciones para controlar una computadora infectada por completo.

En el reporte, publicado por la firma de seguridad Kaspersky Lab, se menciona que este backdoor puede esconderse de la vista de las víctimas haciéndose pasar por algún software legítimo, como quemador de CDs, controlador de sonido, o incluso como una herramienta de seguridad anti malware.

Los expertos en forense digital aseguran que el grupo Platinum, también identificado como TwoForOne, lleva al menos una década activo, inyectando código malicioso en redes gubernamentales, agencias de inteligencia, instituciones de Defensa Nacional, compañías de telecomunicaciones y otras grandes organizaciones en todo el mundo, registrando intensa actividad en las regiones sur y este de Asia.

Respecto a este nuevo software malicioso, los expertos de Kaspersky Lab aseguran que Titanium cuenta con una compleja secuencia para su entrega, descarga e instalación en el sistema objetivo, concluyendo este proceso con el despliegue del backdoor.

Titanium también es capaz de esquivar la detección de casi cualquier herramienta de seguridad, empleando cifrado, técnicas de camuflaje y entregando datos cubiertos con esteganografía a través de imágenes PNG.

Según el reporte de los especialistas en forense digital, después de que el troyano completa la infección, se entrega la carga útil final y se descargan los archivos necesarios para su ejecución usando el Servicio de Transferencia Inteligente en Segundo Plano de Windows (BITS, por sus siglas en inglés). La comunicación entre el troyano y su servidor de comando y control (C&C) se presenta mediante una herramienta cURL.

El troyano debe enviar una solicitud codificada en base 64, que contiene un ID de sistema, nombre de la computadora y número de serie del disco duro, para comenzar la secuencia de comandos del servidor: “Los comandos comenzarán a ser recibidos después de establecer la conexión”, agregan los expertos.

Entre las principales funciones de este troyano se encuentran:

- Lectura de cualquier archivo del sistema

- Envío de cualquier archivo del sistema al C&C

- Entrega y ejecución de cualquier archivo

- Herramienta de actualización

Además, este troyano cuenta con un ‘modo interactivo’ que permite a los atacantes recibir inputs del los programas de la consola y enviar los outputs al C&C.

Acorde a expertos del Instituto Internacional de Seguridad Cibernética (IICS) aún no se cuenta con evidencia de actividad de este troyano en escenarios reales, aunque el hecho de que esté disponible en deep web vuelve muy probable un ataque en el futuro cercano.

VULNERABILIDAD CRÍTICA AFECTA A LOS SISTEMAS LINUX UBUNTU Y FREEBSD

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-critica-afecta-a-los-sistemas-linux-ubuntu-y-freebsd/

Acorde a especialistas en análisis de vulnerabilidades, una biblioteca de compresión incluida de forma predeterminada en múltiples distribuciones de Linux (Ubuntu, Debian, Gentoo, Arch Linux, FreeBSD, entre otras) es afectada por una vulnerabilidad que, de ser explotada, podría permitir a un actor de amenazas ejecutar código malicioso en la computadora objetivo.

A pesar de que esta biblioteca también se incluye en sistemas Windows y macOS, la vulnerabilidad parece no afectar estas implementaciones.

La biblioteca afectada es Libarchive, creada para crear y leer archivos comprimidos. Acorde a los especialistas en análisis de vulnerabilidades, este es un kit de herramientas que cumple con múltiples funciones relacionadas con archivos de almacenamiento, también incluye otras utilidades de Linux (tar, cpio y cat), razón por la que se implementa ampliamente en más de un sistema operativo.

Apenas hace algunos días se revelaron detalles sobre una vulnerabilidad seria afectando esta biblioteca, hecho revelado junto con el lanzamiento de actualizaciones de seguridad para Libarchive.

La vulnerabilidad, identificada como CVE-2019-18408, permite a los hackers ejecutar código en el sistema de un usuario usando un archivo con el formato incorrecto. Entre los posibles escenarios de explotación, los usuarios podrían recibir archivos maliciosos de los hackers o desde aplicaciones locales usando diversos componentes de Libarchive para la descompresión de archivos.

Son muchas las utilidades de software y sistemas operativos que incluyen Libarchive de forma predeterminada, por lo que la superficie de ataque potencial es realmente considerable, incluyendo equipos de escritorio, sistemas operativos de servidor, gestores de paquetes, utilidades de seguridad, exploradores de archivos y herramientas de procesamiento multimedia como pkgutils, CMake, Pacman, Nautilus y Samba.

Los responsables de los sistemas operativos afectados por esta vulnerabilidad en Libarchive ya han lanzado parches de actualización, no obstante, se desconoce si otras aplicaciones lanzarán la actualización correspondiente. Los expertos en análisis de vulnerabilidades consideran que no todo son malas noticias, pues Windows y macOS, los sistemas operativos más populares, no son afectados por esta falla.

Especialistas en análisis de vulnerabilidades del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que hasta el momento no se han reportado casos de explotación activa de esta vulnerabilidad; del mismo modo, aún no es desarrollada una prueba de concepto, aunque podría ser cuestión de horas para que esto ocurra.

SERVIDORES EN LÍNEA DE FORTNITE EN TODO EL MUNDO BAJO ATAQUE DDOS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/servidores-en-linea-de-fortnite-en-todo-el-mundo-bajo-ataque-ddos/

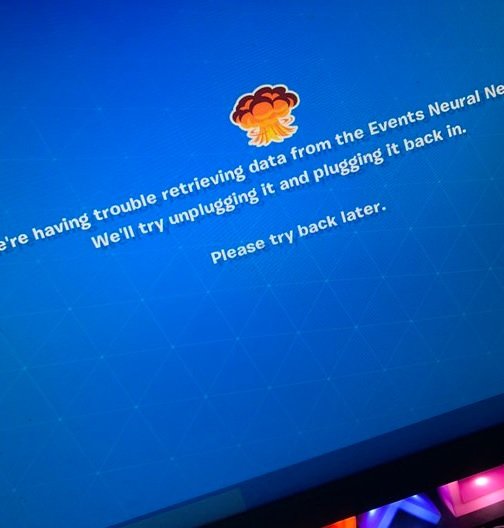

Cada vez se reportan más incidentes de ciberseguridad afectando a miles, o incluso a millones, de miembros de la comunidad ‘gamer’. Acorde a expertos en hacking ético, este fin de semana muchos de los fanáticos del popular videojuego de Epic Games Fortnite reportaron un supuesto ataque de denegación de servicio (DoS) contra los servidores en línea, lo que les impidió acceder a sus cuentas y conectarse a las partidas del juego.

Las quejas sobre fallas en el servicio comenzaron el 9 de noviembre a través de plataformas de redes sociales, principalmente Twitter. Poco después, una cuenta supuestamente operada por el grupo de hackers conocido como Lizard Squad se atribuyó el ataque, afirmando que estaban probando la efectividad de los bots de seguridad de Epic Games: “Fortnite está fuera de línea, tal vez a nivel mundial”, menciona uno de los tweets de los supuestos hackers.

Posteriormente, la cuenta de Lizar Squad comenzó a publicar decenas de capturas de pantallas de usuarios reportando las fallas en los servidores de Fortnite, no obstante, en la plataforma se aprecia que ningún incidente de seguridad fue detectado en los servidores de Fortnite en la fecha mencionada, lo que sólo ha confundido más a los usuarios afectados, aseguran los expertos en hacking ético.

A pesar de que la compañía no reconoció o negó el incidente, los problemas siguieron presentándose durante las horas posteriores; incluso destacados usuarios de Fortnite, como el popular ‘streamer’ de videojuegos conocido como ‘Ninja’, compartieron su preocupación por el supuesto ciberataque, ocurrido a mitad de un torneo: “¿Epic Games ya publicó un comunicado? ¿Estas partidas serán tomadas en cuenta? ¿Qué está pasando?”, publicó en su cuenta de Twitter.

Realmente se tienen pocas certezas acerca de este incidente, aunque sigue apareciendo información no confirmada mencionan los especialistas en hacking ético. Finalmente, cerca de las 5:00 PM del 9 de noviembre se publicaron nuevos tweets en la cuenta supuestamente operada por Lizard Squad, reconociendo que el equipo de seguridad de Epic Games los había superado en esta ocasión: “No pudimos vencer a estos sujetos; bien jugado, equipo de seguridad de Epic Games”, menciona la publicación.

Al parecer todo ha vuelto a la normalidad, aunque muchos usuarios siguen preocupados por la posibilidad de que se presenten nuevos intentos de hacking contra los servidores de Fortnite, especialmente en temporada de torneos. Por otra parte, Epic Games sigue sin publicar un pronunciamiento oficial sobre el incidente.

Cuando se trata de ataques contra la infraestructura de TI de algún videojuego en línea, el primer posible responsable que viene a la mente de la comunidad de la ciberseguridad es el grupo Lizard Squad. Acorde a especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), desde su aparición hace alrededor de cinco años, este grupo se especializa en ataques a plataformas de juegos en línea, como los incidentes ocurridos en EA Games, Destiny, Xbox Live, entre otras. Es poco lo que se conoce sobre Lizard Squad, sus miembros y en especial sobre sus motivaciones; muchos expertos en seguridad incluso creen que estos hackers despliegan estos ataques simplemente porque pueden.

IMPORTANTE COMPAÑÍA DE SERVICIOS EN LA NUBE SUFRE INFECCIÓN DE RANSOMWARE

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/importante-compania-de-servicios-en-la-nube-sufre-infeccion-de-ransomware/

La semana apenas comienza y ya se reportan nuevos incidentes de seguridad afectando importantes compañías tecnológicas. Según mencionan especialistas en seguridad de aplicaciones web, SmarterASP.NET, proveedor de servicios de hosting ASP.NET, fue víctima de un serio ataque de ransomware que podría afectar a sus más de 400 mil clientes.

Esta es la tercera ocasión en este año que una importante compañía de web hosting es afectada por una infección de malware de cifrado, indicador claro de deficientes medidas de seguridad y evolución de los métodos empleados por los actores de amenazas.

A través de un mensaje publicado en su sitio web la compañía reconoció el incidente y afirmó que ya había comenzado a trabajar en el restablecimiento de todos sus sistemas, mencionan los expertos en seguridad de aplicaciones web. No obstante, aún se desconoce si los ejecutivos de SmarterASP.NET accedieron a pagar el rescate a los hackers o si la información será recuperada a partir de los respaldos de la compañía. “Su

cuenta está bajo ataque; los perpetradores han cifrado todos sus datos. Nos encontramos trabajando con expertos para recuperar su información y asegurar que esto no vuelva a suceder”, menciona el comunicado.

Hasta ahora la compañía no ha brindado mayores detalles sobre el incidente y su manejo, incluso se ha inhabilitado su línea telefónica.

Los atacantes no sólo comprometieron la información de los clientes de este servicio, sino que también se tomaron el tiempo de atacar a la compañía, desconectando su página de internet, dejándola inaccesible durante todo el sábado. Finalmente, el equipo de seguridad de aplicaciones web de SmarterASP.NET recuperó el control de su sitio web el domingo por la mañana.

Respecto a la variante de ransomware empleada por los responsables de este ciberataque, un usuario anónimo publicó en Twitter algunas capturas de pantalla de un equipo comprometido, donde puede apreciarse que la información fue cifrada con una versión actualizada del ransomware Snatch, que añade a los archivos infectados la extensión .kjhbx.

Hasta el momento la compañía no parece haber avanzado mucho en el proceso de recuperación, pues sigue siendo considerable la cantidad de usuarios que reportan que el acceso a sus cuentas y datos sigue bloqueado, incluyendo archivos en sus sitios web y bases de datos back end.

El incidente ha golpeado de forma muy seria a muchos de los usuarios de este servicio, ya que la mayoría de ellos emplean SmarterASP.NET como back end de aplicaciones web para sincronizar o respaldar información importante. Acorde a los expertos en seguridad de aplicaciones web, ya que el ransomware también afectó a estas bases de datos, es imposible para los administradores de sitios web trasladar sus operaciones a

una implementación de TI alternativa.

En los meses pasados, expertos del Instituto Internacional de Seguridad Cibernética (IICS) reportaron el ataque a otras dos importantes compañías de hosting. El primer incidente ocurrió en A2 Hosting en mayo, donde los hackers usaron el ransomware GlobeImposter. La siguiente víctima fue iNSYNQ, que fue infectada en julio pasado con una variante del ransomware MegaCortex, lo que impidió el funcionamiento correcto de los sistemas de la compañía durante casi dos meses; se prevé que el tiempo de recuperación para SmarterASP.NET sea similar.

A NEW AND DANGEROUS BACKDOOR AVAILABLE ON DEEP WEB

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/11/a-new-and-dangerous-backdoor-available-on-deep-web/

According to reports from digital forensics experts, the dangerous hacker group known as Platinum has announced the release of Titanium, a new backdoor Trojan that includes advanced features to control an infected computer completely.

The report, published by security firm Kaspersky Lab, mentions that this backdoor can hide from the sight of victims posing as some legitimate software, such as CD burner, sound controller, or even as an anti-malware security tool.

Digital forensics experts say Platinum, also identified as TwoForOne, has been active for at least a decade, injecting malicious code into government networks, intelligence agencies, National Defense institutions, telecommunications companies and other large organizations around the world, registering intense activity in the south and east regions of Asia.

Regarding this new malware, Kaspersky Lab experts ensure that Titanium has a complex sequence for its delivery, download and installation on the target system, concluding this process with the deployment of the backdoor.

Titanium is also able to bypass the detection of almost any security tool, employing encryption, camouflage techniques and delivering steganography-covered data via PNG images.

According to the report of the digital forensics specialists, after the Trojan completes the infection, the final payload is delivered and the files necessary for its execution are downloaded using the Windows Background Intelligent Transfer Service (BITS). Communication between the Trojan and its command and control (C&C) server is presented by a cURL tool.

The Trojan must send a base 64-encoded request, which contains a system ID, computer name, and hard drive serial number, to begin the server script: “The commands will begin to be received after setting the connection,” the experts added.

Among the main functions of this Trojan are:

- Reading any system file

- Sending any file from the system to C&C

- Delivery and execution of any file

- Updater tool

In addition, this Trojan has an ‘interactive mode’ that allows attackers to receive inputs from the console programs and send the outputs to the C&C.

According to experts from the International Institute of Cyber Security (IICS) there is still no evidence of this Trojan’s activity in the wild, although the fact that it is available on deep web makes an attack very likely in the near future.

CRITICAL VULNERABILITY AFFECTS LINUX UBUNTU AND FREEBSD SYSTEMS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/11/critical-vulnerability-affects-linux-ubuntu-and-freebsd-systems/

According to vulnerability testing specialists, a compression library included by default in multiple Linux distributions (Ubuntu, Debian, Gentoo, Arch Linux and FreeBSD among others) is affected by a serious vulnerability that, if exploited, could allow a threat actor to execute malicious code on the targeted computer.

Although this library is also included on Windows and macOS systems, the vulnerability does not appear to affect these deployments.

The affected library is Libarchive, designed to create and read compressed files. According to vulnerability testing specialists, this is a toolkit that fulfills multiple functions related to storage files, also includes other Linux utilities (tar, cpio and cat), which is why it is implemented extensively on more than one operating system.

Just a few days ago details were revealed about a serious vulnerability affecting this library, revealed along with the release of security updates for Libarchive.

The vulnerability, tracked as CVE-2019-18408, allows hackers to execute code on a user’s system with just an incorrectly formatted file. Among the possible exploit scenarios, users could receive malicious files from hackers or from local applications using various Libarchive components for file decompression.

There are many software utilities and operating systems that include Libarchive by default, so the potential attack surface is really considerable, including desktops, server operating systems, server managers, packages, security utilities, file browsers, and media processing tools such as pkgutils, CMake, Pacman, Nautilus, and Samba.

Those responsible for operating systems affected by this vulnerability in Libarchive have already released update patches; however, it is not known whether other applications will release the corresponding update. Vulnerability testing experts consider that not everything is bad news, as Windows and macOS, the most popular operating systems, are not affected by this flaw.

Specialists in vulnerability testing from the International Institute of Cyber Security (IICS) mention that so far there have been no reports of active exploitation of this vulnerability; similarly, a proof of concept is not yet developed, although it could be a matter of hours for this to happen.A