Siempre se le ha advertido que no comparta el acceso remoto a su computadora con personas que no son de confianza por algún motivo, es un consejo básico de seguridad de la información y de sentido común.

Se descubrió una vulnerabilidad crítica en la función Asistencia remota de Windows (Quick Assist) de Microsoft que afecta a todas las versiones de Windows hasta la fecha, incluidos Windows 10, 8.1, RT 8.1 y 7, según informaron investigadores de seguridad de la información. Esta vulnerabilidad permite a los atacantes remotos robar archivos confidenciales en la máquina objetivo.

La asistencia remota de Windows es una herramienta integrada que permite que alguien de confianza tome control de su PC (o que tome el control remoto de otras personas) para que puedan ayudarlo a solucionar un problema desde cualquier parte del mundo.

La característica se basa en el protocolo de escritorio remoto (RDP) para establecer una conexión segura con la persona necesitada.

Sin embargo, Nabeel Ahmed de Trend Micro Zero Day Initiative descubrió y reportó una vulnerabilidad de divulgación de información (CVE-2018-0878) en Asistencia remota de Windows que podría permitir a los atacantes obtener información para comprometer aún más el sistema de la víctima.

La vulnerabilidad, que ha sido resuelta por la compañía en el parche de este mes, reside en la forma en que Windows Remote Assistance procesa las Entidades Externas XML (XXE).

La vulnerabilidad afecta a Microsoft Windows Server 2016, Windows Server 2012 y R2, Windows Server 2008 SP2 y R2 SP1, Windows 10 (ambos de 32 y 64 bits), Windows 8.1 (ambos de 32 y 64 bits) y RT 8.1, y Windows 7 (32 y 64 bits).

Dado que ahora está disponible un parche de seguridad para esta vulnerabilidad, el investigador de seguridad de la información finalmente ha lanzado al público los detalles técnicos y el código de prueba de prueba de la vulnerabilidad.

Para explotar esta falla, que reside en el analizador MSXML3, el hacker necesita utilizar la técnica de ataque “Extracción de datos fuera de banda” al ofrecer a la víctima acceso a su computadora a través de Asistencia remota de Windows.

Al configurar Asistencia remota de Windows, la función le ofrece dos opciones: invitar a alguien para que lo ayude y responder a alguien que necesite ayuda.

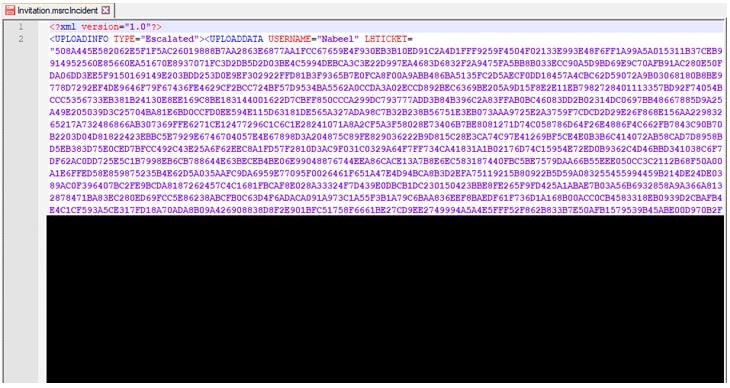

Seleccionar la primera opción ayuda a los usuarios a generar un archivo de invitación, es decir, ‘invitation.msrcincident’, que contiene datos XML con muchos parámetros y valores necesarios para la autenticación.

Como el analizador no valida correctamente el contenido, el atacante puede simplemente enviar un archivo de invitación de Asistencia remota especialmente diseñado que contiene una carga maliciosa a la víctima, engañando a la computadora objetivo para que envíe el contenido de archivos específicos desde ubicaciones conocidas a un servidor remoto controlado por los atacantes

“La información robada podría enviarse como parte de la URL en las solicitudes HTTP al atacante. En todos los casos, un atacante no tendría manera de obligar a un usuario a ver el contenido controlado por el atacante. En cambio, un atacante tendría convencer a un usuario para que actúe “, explica el colaborador de seguridad de la información de Microsoft.

“Esta vulnerabilidad XXE puede usarse genuinamente en ataques de phishing masivos dirigidos a personas que creen que realmente están ayudando a otra persona con un problema de TI. Totalmente inconscientes de que el archivo de invitación .srcincident podría potencialmente dar como resultado la pérdida de información confidencial”, advierte Ahmed.

Entre los parches de otras vulnerabilidades críticas resueltas este mes, se recomienda encarecidamente a los usuarios de Windows que instalen la última actualización para Asistencia remota de Windows lo antes posible.

0 comments:

Post a Comment