Friday, 29 March 2019

Thursday, 28 March 2019

Wednesday, 27 March 2019

Monday, 25 March 2019

Friday, 22 March 2019

Thursday, 21 March 2019

¿CUÁLES SON LOS MEJORES ANTIVIRUS PARA SMARTPHONES?

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-movil/cuales-son-los-mejores-antivirus-para-smartphones/

Una investigación realizada por especialistas en ciberseguridad y un hacker ético ha demostrado que la mayoría de las soluciones antivirus disponibles en Google Play no cumplen adecuadamente con la función de detección de software malicioso, reportan expertos del Instituto Internacional de Seguridad Cibernética. En general, las apps de desarrolladores prestigiosos reportan un buen desempeño, mientras que los desarrolladores menos conocidos recibieron calificaciones más bajas.

Durante las pruebas, 138 de las 250 apps analizadas detectaron menos del 30% de las muestras de malware que usaron los expertos; además, las apps analizadas tendían a etiquetar erróneamente software legítimo como malware, agregó el hacker ético.

Después de que la investigación concluyó, 32 de las apps analizadas fueron retiradas de Google Play Store. Aunque la compañía no especificó las razones, el hacker ético considera que lo más seguro es que estas aplicaciones fueran realizadas por desarrolladores sin experiencia ni conocimientos suficientes, por actores maliciosos, o por proveedores más preocupados por generar ingresos a través de la publicidad.

Las pruebas fueron realizadas en un dispositivo Samsung S9, que fue inyectado con 2 mil muestras de las variantes de malware más utilizadas. “Las apps con mejor rendimiento deberían ser capaces de alcanzar una efectividad de entre el 90% y 100%”, mencionaron los investigadores.

Sin embargo sólo 23 de las 250 apps analizadas alcanzaron rangos de detección de malware cercanos al 100%; entre los proveedores destacados se encuentran Avast, Bitdefender, Kaspersky Lab, ESET.

¿Cómo elegir el mejor antivirus?

En primer lugar, no es muy recomendable confiar en las reseñas de los usuarios. La mayoría de los usuarios de estas apps no cuentan con los conocimientos necesarios para calificar adecuadamente el rendimiento de este tipo de software, además de que algunos usuarios podrían publicar reseñas falsas, “casi todas las 250 apps analizadas contaban con puntajes de al menos 4/5” agregaron los expertos.

Investigaciones anteriores han descubierto a grupos de hackers cargando desarrollos maliciosos disfrazados como software antivirus en Google Play Store, por lo que lo más recomendable es confiar en los proveedores más reconocidos.

Muchas de las apps analizadas fueron colocadas en Play Store por desarrolladores completamente desconocidos, por lo que los expertos en seguridad aconsejan a los usuarios buscar la página oficial de los desarrolladores de estas aplicaciones para asegurarse de que son productos legítimos en caso de estar interesados en instalar sus productos.

¿CUÁLES SON LOS MEJORES ANTIVIRUS PARA SMARTPHONES?

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-movil/cuales-son-los-mejores-antivirus-para-smartphones/

Una investigación realizada por especialistas en ciberseguridad y un hacker ético ha demostrado que la mayoría de las soluciones antivirus disponibles en Google Play no cumplen adecuadamente con la función de detección de software malicioso, reportan expertos del Instituto Internacional de Seguridad Cibernética. En general, las apps de desarrolladores prestigiosos reportan un buen desempeño, mientras que los desarrolladores menos conocidos recibieron calificaciones más bajas.

Durante las pruebas, 138 de las 250 apps analizadas detectaron menos del 30% de las muestras de malware que usaron los expertos; además, las apps analizadas tendían a etiquetar erróneamente software legítimo como malware, agregó el hacker ético.

Después de que la investigación concluyó, 32 de las apps analizadas fueron retiradas de Google Play Store. Aunque la compañía no especificó las razones, el hacker ético considera que lo más seguro es que estas aplicaciones fueran realizadas por desarrolladores sin experiencia ni conocimientos suficientes, por actores maliciosos, o por proveedores más preocupados por generar ingresos a través de la publicidad.

Las pruebas fueron realizadas en un dispositivo Samsung S9, que fue inyectado con 2 mil muestras de las variantes de malware más utilizadas. “Las apps con mejor rendimiento deberían ser capaces de alcanzar una efectividad de entre el 90% y 100%”, mencionaron los investigadores.

Sin embargo sólo 23 de las 250 apps analizadas alcanzaron rangos de detección de malware cercanos al 100%; entre los proveedores destacados se encuentran Avast, Bitdefender, Kaspersky Lab, ESET.

¿Cómo elegir el mejor antivirus?

En primer lugar, no es muy recomendable confiar en las reseñas de los usuarios. La mayoría de los usuarios de estas apps no cuentan con los conocimientos necesarios para calificar adecuadamente el rendimiento de este tipo de software, además de que algunos usuarios podrían publicar reseñas falsas, “casi todas las 250 apps analizadas contaban con puntajes de al menos 4/5” agregaron los expertos.

Investigaciones anteriores han descubierto a grupos de hackers cargando desarrollos maliciosos disfrazados como software antivirus en Google Play Store, por lo que lo más recomendable es confiar en los proveedores más reconocidos.

Muchas de las apps analizadas fueron colocadas en Play Store por desarrolladores completamente desconocidos, por lo que los expertos en seguridad aconsejan a los usuarios buscar la página oficial de los desarrolladores de estas aplicaciones para asegurarse de que son productos legítimos en caso de estar interesados en instalar sus productos.

Wednesday, 20 March 2019

Tuesday, 19 March 2019

UN INDIVIDUO ES ARRESTADO POR VENDER UN MILLÓN DE CONTRASEÑAS DE SPOTIFY Y NETFLIX

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/un-individuo-es-arrestado-por-vender-un-millon-de-contrasenas-de-spotify-y-netflix/

Acorde a los reportes policiales, el joven de 21 años ganó más de 200 mil dólares vendiendo las cuentas robadas

Un joven australiano de 21 años de edad fue arrestado después de haber generado más de 200 mil dólares en ganancias ilegales por vender credenciales de inicio de sesión robadas, reportan especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética.

El individuo ha sido acusado de operar el sitio web WickedGen.com, que afirmaba contar con más de 120 mil usuarios. A través de esta plataforma se vendieron las credenciales de inicio de sesión para casi un millón de cuentas de servicios comoNetflix, Spotify y Hulu, obtenidas de forma ilegal.

Las autoridades australianas, en colaboración con el FBI, arrestaron al hombre de 21 años hace un par de días, reportan los especialistas en seguridad en redes.

“Las credenciales de inicio de sesión se obtuvieron usando la táctica conocida como relleno de credenciales (credential stuffing)”, menciona un comunicado de los especialistas en seguridad en redes del gobierno australiano. Las autoridades agregaron que las credenciales de inicio de sesión corresponden principalmente a usuarios enAustralia y Estados Unidos.

Aunque no son pocos los usuarios que recurren a estas plataformas de forma compartida, algunos consideran que sí existen inconvenientes cuando se trata del robo de sus datos de inicio de sesión. “Esta clase de delitos pueden ser el punto de partida para desarrollar actividades más perjudiciales para un usuario”, mencionó Chris Goldsmid, de la unidad de delitos cibernéticas de la policía australiana.

Esta es una buena ocasión para recordarle a los usuarios lo poco recomendable que es emplear las mismas contraseñas para todas sus plataformas en línea, pues esto expone prácticamente todos los servicios que las víctimas utilizan.

AN INDIVIDUAL IS ARRESTED FOR SELLING ONE MILLION SPOTIFY AND NETFLIX PASSWORDS

According to police reports, the 21 year old earned over $200k USD by selling the stolen accounts

A 21-year-old Australian youth was arrested after generating more than $200k USD in illegal earnings for selling stolen login credentials, reported network security and ethical hacking specialists from the International Institute of Cyber Security.

The individual has been accused of operating the website WickedGen.com, which claimed to have more than 120,000 users. Through this platform, login credentials were sold for nearly a million service accounts such as Netflix, Spotify, and Hulu, illegally obtained.

The Australian authorities, in collaboration with the FBI, arrested the 21-year-old man a couple of days ago, report network security specialists.

“Login credentials were obtained using the tactic known as credential stuffing,” mentions a statement from the Australian government’s network security specialists. Authorities added that logon credentials are primarily for users in Australia and the United States.

Although there are lots of users who resort to these platforms in a shared way, some consider that there are drawbacks when it comes to stealing their login data. “This kind of crime can be the starting point for developing more damaging activities against a user,” said Chris Goldsmid of the Cyber Crimes Unit of the Australian police.

This is a good time to remind users how unlikely it is to use the same passwords for all their online platforms, as this exposes virtually all the services that the victims use.

UN INDIVIDUO ES ARRESTADO POR VENDER UN MILLÓN DE CONTRASEÑAS DE SPOTIFY Y NETFLIX

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/un-individuo-es-arrestado-por-vender-un-millon-de-contrasenas-de-spotify-y-netflix/

Acorde a los reportes policiales, el joven de 21 años ganó más de 200 mil dólares vendiendo las cuentas robadas

Un joven australiano de 21 años de edad fue arrestado después de haber generado más de 200 mil dólares en ganancias ilegales por vender credenciales de inicio de sesión robadas, reportan especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética.

El individuo ha sido acusado de operar el sitio web WickedGen.com, que afirmaba contar con más de 120 mil usuarios. A través de esta plataforma se vendieron las credenciales de inicio de sesión para casi un millón de cuentas de servicios comoNetflix, Spotify y Hulu, obtenidas de forma ilegal.

Las autoridades australianas, en colaboración con el FBI, arrestaron al hombre de 21 años hace un par de días, reportan los especialistas en seguridad en redes.

“Las credenciales de inicio de sesión se obtuvieron usando la táctica conocida como relleno de credenciales (credential stuffing)”, menciona un comunicado de los especialistas en seguridad en redes del gobierno australiano. Las autoridades agregaron que las credenciales de inicio de sesión corresponden principalmente a usuarios enAustralia y Estados Unidos.

Aunque no son pocos los usuarios que recurren a estas plataformas de forma compartida, algunos consideran que sí existen inconvenientes cuando se trata del robo de sus datos de inicio de sesión. “Esta clase de delitos pueden ser el punto de partida para desarrollar actividades más perjudiciales para un usuario”, mencionó Chris Goldsmid, de la unidad de delitos cibernéticas de la policía australiana.

Esta es una buena ocasión para recordarle a los usuarios lo poco recomendable que es emplear las mismas contraseñas para todas sus plataformas en línea, pues esto expone prácticamente todos los servicios que las víctimas utilizan.

AN INDIVIDUAL IS ARRESTED FOR SELLING ONE MILLION SPOTIFY AND NETFLIX PASSWORDS

According to police reports, the 21 year old earned over $200k USD by selling the stolen accounts

A 21-year-old Australian youth was arrested after generating more than $200k USD in illegal earnings for selling stolen login credentials, reported network security and ethical hacking specialists from the International Institute of Cyber Security.

The individual has been accused of operating the website WickedGen.com, which claimed to have more than 120,000 users. Through this platform, login credentials were sold for nearly a million service accounts such as Netflix, Spotify, and Hulu, illegally obtained.

The Australian authorities, in collaboration with the FBI, arrested the 21-year-old man a couple of days ago, report network security specialists.

“Login credentials were obtained using the tactic known as credential stuffing,” mentions a statement from the Australian government’s network security specialists. Authorities added that logon credentials are primarily for users in Australia and the United States.

Although there are lots of users who resort to these platforms in a shared way, some consider that there are drawbacks when it comes to stealing their login data. “This kind of crime can be the starting point for developing more damaging activities against a user,” said Chris Goldsmid of the Cyber Crimes Unit of the Australian police.

This is a good time to remind users how unlikely it is to use the same passwords for all their online platforms, as this exposes virtually all the services that the victims use.

Friday, 15 March 2019

Thursday, 14 March 2019

Wednesday, 13 March 2019

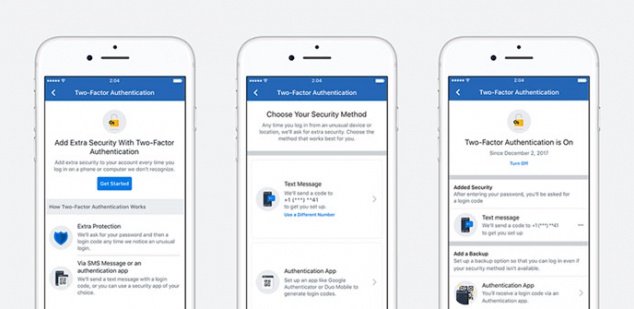

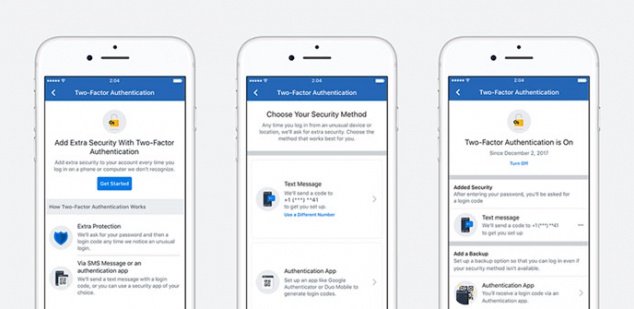

AUMENTO EN LOS ATAQUES DE PHISHING CAPACES DE ESQUIVAR AUTENTICACIÓN MULTI FACTOR

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/aumento-en-los-ataques-de-phishing-capaces-de-esquivar-autenticacion-multi-factor/

Gmail, de Google, es una de los principales servicios que usan este método de inicio de sesión

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética aseguran que los actores maliciosos han estado depurando sus métodos para desplegar campañas de phishing hasta el punto en el que son capaces de esquivar la autenticación multi factor.

“Se ha registrado un incremento considerable en el número de ataques de phishing capaces de esquivar la autenticación de dos factores (2FA)”, comentan los expertos.

Esta variante de phishing funciona engañando a la víctima para que revele su contraseña y un código de un sólo uso que protege su cuenta de correo electrónico. Este código de un uso es muy difícil de conseguir para los hackers, pues se envía al número de teléfono vinculado a la cuenta de correo y expira menos de un minuto después.

Hace algunos meses, Amnistía Internacional detectó a un grupo de hackers que consiguieron eludir la autenticación de dos factores usando una herramienta de phishing automático capaz de extraer las claves e ingresarlas en la plataforma legítima. Posteriormente, un experto en seguridad en redes lanzó un conjunto de herramientas de código abierto que funcionaba de modo similar.

Debido a que este código de un sólo uso es enviado mediante un SMS, cualquier técnica para interceptar estos menajes será útil para completar el ataque. Por lo tanto, la autenticación de dos factores es vulnerable principalmente a los ataques contra el sistema SMS.

Google, que emplea este sistema de autenticación para su servicio de correo Gmail, se encuentra desplegando una campaña de prevención de hacking, principalmente a través del bloqueo de inicios de sesión desde ubicaciones desconocidas. La compañía también ha alertado a los usuarios sobre posibles correos con enlaces o archivos adjuntos maliciosos.

Acorde a especialistas en seguridad en redes, la mejor forma de prevenir esta clase de ataques es con soluciones de hardware, como las llaves USB de seguridad. Estas herramientas eliminan la necesidad de recibir una clave por SMS, pues el hardware mismo funciona como segunda vía de autenticación.

Por política de Google, por ejemplo, todos sus empleados llevan una de estas llaves de seguridad y, aunque su precio no es el más económico, los expertos en ciberseguridad reafirman que, por el momento, esta es la mejor forma de prevenir ataques de phishing.

Las noticias sobre estas variantes de phishing son un recordatorio para cualquier usuario sobre lo primordial que es revisar lo que entra a su correo electrónico. Los operadores de estas campañas siempre tratarán de hacerse pasar por servicios legítimos, como plataformas de streaming o cuentas en aplicaciones desarrolladas por terceros; es responsabilidad de cada usuario distinguir entre el contenido legítimo y el malicioso y saber actuar en caso de encontrar un intento de phishing.

VULNERABILIDAD EN FACEBOOK MESSENGER REVELA CON QUIÉN HA ESTADO CHATEANDO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-en-facebook-messenger-revela-con-quien-ha-estado-chateando/

El error se encuentra en la versión para navegador del servicio de mensajería

Facebook se encuentra realizando algunos cambios en sus servicios de mensajería, aunque esto podría resultar contraproducente el el proceso. Acorde a expertos enseguridad en redes del Instituto Internacional de Seguridad Cibernética, una falla en Facebook habría permitido a actores maliciosos saber con quién chatea un usuario a través de Facebook Messenger.

Aunque la falla no revela el contenido de las conversaciones, el hecho de saber en qué chats escribe de forma más frecuentemente un usuario podría ser un perjuicio para su privacidad, menciona el experto en seguridad en redes que descubrió la vulnerabilidad.

Acorde a la red social, la vulnerabilidad en cuestión fue corregida en diciembre pasado. “El problema reside en la forma en la que los navegadores administran el contenido incrustado en las páginas web, esta falla no es inherente a Facebook”, menciona una alerta de seguridad de la red social. Los encargados de los navegadores web ya han recibido una serie de recomendaciones para prevenir que la falla vuelva a ser explotada en el futuro.

La vulnerabilidad es explotada al analizar iFrames (código usado para adjuntar contenido, videos en páginas de YouTube, por ejemplo). Facebook Messenger carga un numero específico de iFrames para las personas con las que un usuario ha interactuado y para las personas con las que nunca habla por este servicio.

Expertos en seguridad en redes desarrollaron un a herramienta para detectar la cantidad de iFrames cargados con el fin de averiguar los contactos más frecuentes de un usuario de Facebook Messenger.

El éxito del ataque depende de que la víctima haga clic en un enlace que redirige al sitio web donde se encuentra la herramienta de los investigadores; para la prueba de concepto, los atacantes incrustaron el enlace en un vídeo.

Facebook corrigió la vulnerabilidad eliminando iFrames de Messenger completamente. La revelación de esta vulnerabilidad llega un día después de que Mark Zuckerberg, CEO de Facebook, anunciara sus planes respecto a la privacidad en Facebook Messenger, que se enfocan en el cifrado de comunicaciones en esta plataforma.

Sin embargo, los especialistas agregan que la encriptación no serviría para corregir una vulnerabilidad como esta, pues iFrames es una función agregada por los navegadores, no por Facebook. “Estos datos se filtraron en el lado del cliente. El cifrado no afectaría esta vulnerabilidad”, agregaron los expertos.

VULNERABILIDAD DÍA CERO CRÍTICA EN WINDOWS 10

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-dia-cero-critica-en-windows-10/

La falla requiere ser combinada con un exploit del navegador Chrome

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética recomiendan a los usuarios del sistema operativo Windows actualizar a la versión 10 para protegerse contra una vulnerabilidad crítica que ya ha sido explotada en escenarios reales.

Actores de amenazas no identificados han combinado un exploit de escalada de privilegios locales sin corregir en Windows con uno para una vulnerabilidad de seguridad en el navegador Chrome, corregida recientemente.

Expertos en seguridad en redes de Google revelaron públicamente esta vulnerabilidad: “Acorde a nuestras políticas, revelamos la existencia de este error crítico que ya ha sido explotado de manera activa”, menciona el anuncio del Grupo de Análisis de Amenazas de la compañía. “Esta vulnerabilidad puede explotarse para elevar privilegios o puede ser combinada con otro exploit para evadir entornos de sandbox“.

La vulnerabilidad brinda a los atacantes un medio para romper los espacios de seguridad que Chrome y otros navegadores usan para evitar que código malicioso interactúe con partes sensibles de un sistema operativo. Los atacantes combinaron un exploit para esta vulnerabilidad con la falla CVE-2019-5786, reportan los expertos en seguridad en redes.

Funcionarios de Microsoft no mencionaron una fecha estimada para lanzar la corrección de esta vulnerabilidad, o si planean anunciar una mitigación temporal. Un portavoz de la empresa se limitó a declarar: “Microsoft tiene el compromiso del cliente de investigar los problemas de seguridad informados y de actualizar proactivamente lo antes posible”.

Expertos en seguridad en redes definieron esta vulnerabilidad como algo nuevo: “Esta nueva vulnerabilidad es diferente, ya que la cadena inicial se enfocó directamente en el código de Chrome y requería que el usuario reiniciara el navegador después de descargar la actualización. Descargar la actualización es una acción automática, pero los usuarios deben reiniciar el navegador de forma manual.

El valor de una vulnerabilidad de escalada de privilegios crece a medida que crece la efectividad de las herramientas de seguridad como los sandboxes. No hay informes de que la vulnerabilidad de Windows sin correcciones se esté utilizando en combinación con otras vulnerabilidades, pero dada su efectividad, no sería sorprendente que eso sucediera en el futuro.

Los expertos afirma que la mejor manera de protegerse contra esta vulnerabilidad es actualizando el sistema Windows a la versión 10.

VULNERABILIDAD DE DESBORDAMIENTO DE BÚFER EN PANTALLAS DE LOS VUELOS DE BRITISH AIRWAYS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-de-desbordamiento-de-bufer-en-pantallas-de-los-vuelos-de-british-airways/

El experto ha sido blanco de críticas por el método que usó para descubrir esta falla

Especialistas en seguridad en redes descubrieron recientemente una vulnerabilidad que expone a ataques de denegación de servicio (DoS) en los sistemas de entretenimiento en algunas aerolíneas. Acorde a expertos del Instituto Internacional de Seguridad Cibernética, cualquier aerolínea que trabaje con estos dispositivos, fabricados por la compañía Thales, podría estar expuesto.

El experto Hector Marco, quien descubrió la vulnerabilidad, ha sido criticado por su método de investigación. Durante un vuelo comercial, Marco pegó largas cadenas de texto en una aplicación de chat usando un mouse USB.

“Sentí la necesidad de hacer algunas revisiones de seguridad en los sistemas de entretenimiento de la aerolínea”, afirmó en su perfil de LinkedIn el experto en seguridad en redes cuando la vulnerabilidad (identificada como CVE-2019-9109) fue revelada.

El experto afirma que no estaba buscando una vulnerabilidad, sino que pretendía enviar un mensaje al sistema de chat de otro asiento. “Después de copiar y pegar varias veces el mensaje, la aplicación de chat desapareció repentinamente”, agregó.

En un video del incidente, se muestra a alguien operando el mouse e introduciendo una larga cadena de caracteres, posteriormente, la aplicación se congela, aunque al parecer ningún otro sistema de entretenimiento en el vuelo fue afectado.

Acorde a expertos en seguridad en redes, copiar y pegar cadenas de texto largas en un campo de entrada es una de las más conocidas técnicas empleadas en pruebas de penetración. Ayuda a los pentesters a verificar si es posible realizar un desbordamiento de bufer (cuando el software es incapaz de verificar que la cantidad de datos ingresados cabe en el bufer de memoria). Sobrecargar el bufer con datos maliciosos podría llevar a una ejecución de código arbitraria.

El experto afirma que contactó inmediatamente a las partes interesadas. Mientras que Thales no respondió a las declaraciones de Marco, Boeing portavoces de Boeing comentaron: Cada una de nuestras capas de protección están diseñadas para garantizar la seguridad de todos los sistemas críticos del vuelo”.

Algunas de las aerolíneas que sean el equipo de Thales vulnerable son British Airlines, Oman Air, Hong Kong Airlines, entre otras. No existen pruebas de que estos dispositivos sean afectados por otras vulnerabilidad.

Al ser cuestionado sobre las críticas que recibió su trabajo por parte de la aerolínea donde viajaba, el experto declaró que las personas que lo criticaron se basaban en información incompleta. “Sólo trataba de que esta clase de fallas no pasara desapercibida por las aerolíneas y la comunidad de la ciberseguridad, realmente considero que estos inconvenientes deben ser atendidos tanto por las empresas como por los proveedores de los equipos vulnerables”.

AUMENTO EN LOS ATAQUES DE PHISHING CAPACES DE ESQUIVAR AUTENTICACIÓN MULTI FACTOR

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/aumento-en-los-ataques-de-phishing-capaces-de-esquivar-autenticacion-multi-factor/

Gmail, de Google, es una de los principales servicios que usan este método de inicio de sesión

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética aseguran que los actores maliciosos han estado depurando sus métodos para desplegar campañas de phishing hasta el punto en el que son capaces de esquivar la autenticación multi factor.

“Se ha registrado un incremento considerable en el número de ataques de phishing capaces de esquivar la autenticación de dos factores (2FA)”, comentan los expertos.

Esta variante de phishing funciona engañando a la víctima para que revele su contraseña y un código de un sólo uso que protege su cuenta de correo electrónico. Este código de un uso es muy difícil de conseguir para los hackers, pues se envía al número de teléfono vinculado a la cuenta de correo y expira menos de un minuto después.

Hace algunos meses, Amnistía Internacional detectó a un grupo de hackers que consiguieron eludir la autenticación de dos factores usando una herramienta de phishing automático capaz de extraer las claves e ingresarlas en la plataforma legítima. Posteriormente, un experto en seguridad en redes lanzó un conjunto de herramientas de código abierto que funcionaba de modo similar.

Debido a que este código de un sólo uso es enviado mediante un SMS, cualquier técnica para interceptar estos menajes será útil para completar el ataque. Por lo tanto, la autenticación de dos factores es vulnerable principalmente a los ataques contra el sistema SMS.

Google, que emplea este sistema de autenticación para su servicio de correo Gmail, se encuentra desplegando una campaña de prevención de hacking, principalmente a través del bloqueo de inicios de sesión desde ubicaciones desconocidas. La compañía también ha alertado a los usuarios sobre posibles correos con enlaces o archivos adjuntos maliciosos.

Acorde a especialistas en seguridad en redes, la mejor forma de prevenir esta clase de ataques es con soluciones de hardware, como las llaves USB de seguridad. Estas herramientas eliminan la necesidad de recibir una clave por SMS, pues el hardware mismo funciona como segunda vía de autenticación.

Por política de Google, por ejemplo, todos sus empleados llevan una de estas llaves de seguridad y, aunque su precio no es el más económico, los expertos en ciberseguridad reafirman que, por el momento, esta es la mejor forma de prevenir ataques de phishing.

Las noticias sobre estas variantes de phishing son un recordatorio para cualquier usuario sobre lo primordial que es revisar lo que entra a su correo electrónico. Los operadores de estas campañas siempre tratarán de hacerse pasar por servicios legítimos, como plataformas de streaming o cuentas en aplicaciones desarrolladas por terceros; es responsabilidad de cada usuario distinguir entre el contenido legítimo y el malicioso y saber actuar en caso de encontrar un intento de phishing.

VULNERABILIDAD EN FACEBOOK MESSENGER REVELA CON QUIÉN HA ESTADO CHATEANDO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-en-facebook-messenger-revela-con-quien-ha-estado-chateando/

El error se encuentra en la versión para navegador del servicio de mensajería

Facebook se encuentra realizando algunos cambios en sus servicios de mensajería, aunque esto podría resultar contraproducente el el proceso. Acorde a expertos enseguridad en redes del Instituto Internacional de Seguridad Cibernética, una falla en Facebook habría permitido a actores maliciosos saber con quién chatea un usuario a través de Facebook Messenger.

Aunque la falla no revela el contenido de las conversaciones, el hecho de saber en qué chats escribe de forma más frecuentemente un usuario podría ser un perjuicio para su privacidad, menciona el experto en seguridad en redes que descubrió la vulnerabilidad.

Acorde a la red social, la vulnerabilidad en cuestión fue corregida en diciembre pasado. “El problema reside en la forma en la que los navegadores administran el contenido incrustado en las páginas web, esta falla no es inherente a Facebook”, menciona una alerta de seguridad de la red social. Los encargados de los navegadores web ya han recibido una serie de recomendaciones para prevenir que la falla vuelva a ser explotada en el futuro.

La vulnerabilidad es explotada al analizar iFrames (código usado para adjuntar contenido, videos en páginas de YouTube, por ejemplo). Facebook Messenger carga un numero específico de iFrames para las personas con las que un usuario ha interactuado y para las personas con las que nunca habla por este servicio.

Expertos en seguridad en redes desarrollaron un a herramienta para detectar la cantidad de iFrames cargados con el fin de averiguar los contactos más frecuentes de un usuario de Facebook Messenger.

El éxito del ataque depende de que la víctima haga clic en un enlace que redirige al sitio web donde se encuentra la herramienta de los investigadores; para la prueba de concepto, los atacantes incrustaron el enlace en un vídeo.

Facebook corrigió la vulnerabilidad eliminando iFrames de Messenger completamente. La revelación de esta vulnerabilidad llega un día después de que Mark Zuckerberg, CEO de Facebook, anunciara sus planes respecto a la privacidad en Facebook Messenger, que se enfocan en el cifrado de comunicaciones en esta plataforma.

Sin embargo, los especialistas agregan que la encriptación no serviría para corregir una vulnerabilidad como esta, pues iFrames es una función agregada por los navegadores, no por Facebook. “Estos datos se filtraron en el lado del cliente. El cifrado no afectaría esta vulnerabilidad”, agregaron los expertos.

VULNERABILIDAD DÍA CERO CRÍTICA EN WINDOWS 10

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-dia-cero-critica-en-windows-10/

La falla requiere ser combinada con un exploit del navegador Chrome

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética recomiendan a los usuarios del sistema operativo Windows actualizar a la versión 10 para protegerse contra una vulnerabilidad crítica que ya ha sido explotada en escenarios reales.

Actores de amenazas no identificados han combinado un exploit de escalada de privilegios locales sin corregir en Windows con uno para una vulnerabilidad de seguridad en el navegador Chrome, corregida recientemente.

Expertos en seguridad en redes de Google revelaron públicamente esta vulnerabilidad: “Acorde a nuestras políticas, revelamos la existencia de este error crítico que ya ha sido explotado de manera activa”, menciona el anuncio del Grupo de Análisis de Amenazas de la compañía. “Esta vulnerabilidad puede explotarse para elevar privilegios o puede ser combinada con otro exploit para evadir entornos de sandbox“.

La vulnerabilidad brinda a los atacantes un medio para romper los espacios de seguridad que Chrome y otros navegadores usan para evitar que código malicioso interactúe con partes sensibles de un sistema operativo. Los atacantes combinaron un exploit para esta vulnerabilidad con la falla CVE-2019-5786, reportan los expertos en seguridad en redes.

Funcionarios de Microsoft no mencionaron una fecha estimada para lanzar la corrección de esta vulnerabilidad, o si planean anunciar una mitigación temporal. Un portavoz de la empresa se limitó a declarar: “Microsoft tiene el compromiso del cliente de investigar los problemas de seguridad informados y de actualizar proactivamente lo antes posible”.

Expertos en seguridad en redes definieron esta vulnerabilidad como algo nuevo: “Esta nueva vulnerabilidad es diferente, ya que la cadena inicial se enfocó directamente en el código de Chrome y requería que el usuario reiniciara el navegador después de descargar la actualización. Descargar la actualización es una acción automática, pero los usuarios deben reiniciar el navegador de forma manual.

El valor de una vulnerabilidad de escalada de privilegios crece a medida que crece la efectividad de las herramientas de seguridad como los sandboxes. No hay informes de que la vulnerabilidad de Windows sin correcciones se esté utilizando en combinación con otras vulnerabilidades, pero dada su efectividad, no sería sorprendente que eso sucediera en el futuro.

Los expertos afirma que la mejor manera de protegerse contra esta vulnerabilidad es actualizando el sistema Windows a la versión 10.

VULNERABILIDAD DE DESBORDAMIENTO DE BÚFER EN PANTALLAS DE LOS VUELOS DE BRITISH AIRWAYS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-de-desbordamiento-de-bufer-en-pantallas-de-los-vuelos-de-british-airways/

El experto ha sido blanco de críticas por el método que usó para descubrir esta falla

Especialistas en seguridad en redes descubrieron recientemente una vulnerabilidad que expone a ataques de denegación de servicio (DoS) en los sistemas de entretenimiento en algunas aerolíneas. Acorde a expertos del Instituto Internacional de Seguridad Cibernética, cualquier aerolínea que trabaje con estos dispositivos, fabricados por la compañía Thales, podría estar expuesto.

El experto Hector Marco, quien descubrió la vulnerabilidad, ha sido criticado por su método de investigación. Durante un vuelo comercial, Marco pegó largas cadenas de texto en una aplicación de chat usando un mouse USB.

“Sentí la necesidad de hacer algunas revisiones de seguridad en los sistemas de entretenimiento de la aerolínea”, afirmó en su perfil de LinkedIn el experto en seguridad en redes cuando la vulnerabilidad (identificada como CVE-2019-9109) fue revelada.

El experto afirma que no estaba buscando una vulnerabilidad, sino que pretendía enviar un mensaje al sistema de chat de otro asiento. “Después de copiar y pegar varias veces el mensaje, la aplicación de chat desapareció repentinamente”, agregó.

En un video del incidente, se muestra a alguien operando el mouse e introduciendo una larga cadena de caracteres, posteriormente, la aplicación se congela, aunque al parecer ningún otro sistema de entretenimiento en el vuelo fue afectado.

Acorde a expertos en seguridad en redes, copiar y pegar cadenas de texto largas en un campo de entrada es una de las más conocidas técnicas empleadas en pruebas de penetración. Ayuda a los pentesters a verificar si es posible realizar un desbordamiento de bufer (cuando el software es incapaz de verificar que la cantidad de datos ingresados cabe en el bufer de memoria). Sobrecargar el bufer con datos maliciosos podría llevar a una ejecución de código arbitraria.

El experto afirma que contactó inmediatamente a las partes interesadas. Mientras que Thales no respondió a las declaraciones de Marco, Boeing portavoces de Boeing comentaron: Cada una de nuestras capas de protección están diseñadas para garantizar la seguridad de todos los sistemas críticos del vuelo”.

Algunas de las aerolíneas que sean el equipo de Thales vulnerable son British Airlines, Oman Air, Hong Kong Airlines, entre otras. No existen pruebas de que estos dispositivos sean afectados por otras vulnerabilidad.

Al ser cuestionado sobre las críticas que recibió su trabajo por parte de la aerolínea donde viajaba, el experto declaró que las personas que lo criticaron se basaban en información incompleta. “Sólo trataba de que esta clase de fallas no pasara desapercibida por las aerolíneas y la comunidad de la ciberseguridad, realmente considero que estos inconvenientes deben ser atendidos tanto por las empresas como por los proveedores de los equipos vulnerables”.

BUFFER OVERFLOW VULNERABILITY FOUND IN BRITISH AIRWAYS FLIGHT SCREENS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/03/08/buffer-overflow-vulnerability-found-in-british-airways-flight-screens/

The expert has been criticised for the method he used to discover this flaw

Network security and ethical hacking specialists recently discovered a vulnerability that exposes to denial of service (DoS) attacks to entertainment systems on some airlines. According to experts from the International Institute of Cyber Security, any airline working with these devices, manufactured by the Thales company, could be exposed.

Expert Hector Marco, who discovered the vulnerability, has been criticized for his research method. During a commercial flight, Marco stuck long strings of text in a chat application using a USB mouse.

“I felt the need to do some security checks on the airline’s entertainment systems,” the network security expert said in his LinkedIn profile when the vulnerability (identified as CVE-2019-9109) was revealed.

The expert claims that he was not looking for a vulnerability, but intended to send a message to another seat’s chat system. “After copying and pasting the message several times, the chat application disappeared suddenly”, he added.

In a video of the incident, it shows someone operating the mouse and introducing a long string of characters, then the application freezes, although apparently no other entertainment system on the flight was affected.

According to experts in network security, copying and pasting long text strings into an input field is one of the best known techniques used in penetration testing. It helps the pentesters to verify if it is possible to perform an overflow of buffer (when the software is unable to verify that the amount of data entered fits into the memory buffer). Overloading the buffer with malicious data could lead to arbitrary code execution.

The expert claims that he immediately contacted the stakeholders. While Thales did not respond to Marco’s statements, Boeing spokespersons for Boeing commented: “Each of our protection layers are designed to ensure the safety of all critical flight systems”.

Some of the airlines that are the Thales vulnerable team are British Airlines, Oman Air, Hong Kong Airlines, among others. There is no evidence that these devices are affected by other vulnerabilities.

When being questioned about the criticisms his work received from the airline where he was traveling, the expert stated that the people who criticized him were based on incomplete information. “I was just trying to make this kind of flaws unnoticed by the airlines and the cybersecurity community, I really think that these drawbacks should be handled by both companies and the suppliers of vulnerable equipments.”

BUFFER OVERFLOW VULNERABILITY FOUND IN BRITISH AIRWAYS FLIGHT SCREENS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/03/08/buffer-overflow-vulnerability-found-in-british-airways-flight-screens/

The expert has been criticised for the method he used to discover this flaw

Network security and ethical hacking specialists recently discovered a vulnerability that exposes to denial of service (DoS) attacks to entertainment systems on some airlines. According to experts from the International Institute of Cyber Security, any airline working with these devices, manufactured by the Thales company, could be exposed.

Expert Hector Marco, who discovered the vulnerability, has been criticized for his research method. During a commercial flight, Marco stuck long strings of text in a chat application using a USB mouse.

“I felt the need to do some security checks on the airline’s entertainment systems,” the network security expert said in his LinkedIn profile when the vulnerability (identified as CVE-2019-9109) was revealed.

The expert claims that he was not looking for a vulnerability, but intended to send a message to another seat’s chat system. “After copying and pasting the message several times, the chat application disappeared suddenly”, he added.

In a video of the incident, it shows someone operating the mouse and introducing a long string of characters, then the application freezes, although apparently no other entertainment system on the flight was affected.

According to experts in network security, copying and pasting long text strings into an input field is one of the best known techniques used in penetration testing. It helps the pentesters to verify if it is possible to perform an overflow of buffer (when the software is unable to verify that the amount of data entered fits into the memory buffer). Overloading the buffer with malicious data could lead to arbitrary code execution.

The expert claims that he immediately contacted the stakeholders. While Thales did not respond to Marco’s statements, Boeing spokespersons for Boeing commented: “Each of our protection layers are designed to ensure the safety of all critical flight systems”.

Some of the airlines that are the Thales vulnerable team are British Airlines, Oman Air, Hong Kong Airlines, among others. There is no evidence that these devices are affected by other vulnerabilities.

When being questioned about the criticisms his work received from the airline where he was traveling, the expert stated that the people who criticized him were based on incomplete information. “I was just trying to make this kind of flaws unnoticed by the airlines and the cybersecurity community, I really think that these drawbacks should be handled by both companies and the suppliers of vulnerable equipments.”

Tuesday, 12 March 2019

CISCO PIDE A USUARIOS DE SWITCH NEXUS DESHABILITAR ALGUNAS FUNCIONES; LA EMPRESA ALEGA MOTIVOS DE SEGURIDAD

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/cisco-pide-a-usuarios-de-switch-nexus-deshabilitar-algunas-funciones-la-empresa-alega-motivos-de-seguridad/

La compañía lanzará un nuevo firmware para Nexus en el que se desactivará por completo la función POAP

Por motivos de seguridad, la empresa Cisco ha solicitado a los usuarios de su switch Nexus inhabilitar la función PowerOn Auto Provisioning (POAP), reportan expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética. Esta función está habilitada de forma predeterminada en los sistemas operativos de Cisco.

POAP es una función complementaria para la implementación y configuración de un dispositivo Nexus, mencionan los expertos en seguridad en redes.

Esta función se activa al verificar un script de configuración local; en caso de que el script se haya eliminado, el switch será restablecido a sus configuraciones de fábrica; POAP se conectará a una lista de servidores predefinidos para descargar un archivo de configuración inicial. Para comenzar este proceso, el switch deberá obtener la dirección IP de un servidor DHCP local.

Cisco identificó el problema en esta etapa del proceso. Acorde a la compañía, la función POAP en los switches Nexus aceptará automáticamente la primera respuesta DHCP que reciba. Acorde a los expertos en seguridad en redes, un actor de amenazas podría enviar respuestas DHCP maliciosas para secuestrar las configuraciones POAP de un switch, además de descargar y ejecutar scripts desde los servidores de los atacantes.

Esta vulnerabilidad no compromete un dispositivo de forma directa, pero puede ser un punto de apoyo fundamental para los hackers que consigan comprometer una red interna para alcanzar otros dispositivos.

Es por eso que Nexus ha solicitado a sus usuarios que inhabiliten esta función, para evitar la explotación de este vector de ataque.

La compañía lanzó una serie de actualizaciones para los modelos Nexus vulnerables con el fin de deshabilitar la función. En su anuncio de seguridad, Cisco menciona algunos detalles sobre el uso de la nueva terminal, además enuncia a los modelos de switches Nexus vulnerables.

Para finalizar, además de las actualizaciones de firmware, Cisco lanzó parches de actualización para 30 vulnerabilidades, 7 consideradas críticas. La empresa afirma que no existen casos de explotación de estas vulnerabilidades en escenarios reales.

INCREMENTA 100% EL HACKEO DE EQUIPOS IOT Y PLATAFORMAS DE CRIPTOMONEDA EN JAPÓN

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/incrementa-100-el-hackeo-de-equipos-iot-y-plataformas-de-criptomoneda-en-japon/

El gobierno japonés afirma que la gran mayoría de estos ataques se originaron en el extranjero

Acorde a especialistas en seguridad en redes de Instituto Internacional de Seguridad Cibernética, el 2018 la cifra de dispositivos de Internet de las Cosas (IoT) y plataformas de criptomoneda hackeadas en Japón incrementó en casi el doble de la cifra registrada el año 2017.

Los datos recopilados por las agencias de policía japonesas muestran un promedio de 2 mil 700 incidentes de hacking en general detectados al día durante el año pasado, un incremento de alrededor de 45% respecto al año antepasado. Según los expertos en seguridad en redes del gobierno de Japón, la mayoría de estos ataques tuvieron origen fuera de territorio japonés.

Sin embargo, si solo se toman en cuenta los ataques contra plataformas decriptomoneda y dispositivos IoT, las cifras muestran un incremento de casi el 100%, pasando de 875 a mil 700 ataques registrados al día; esta es una tendencia que sólo ha sido detectada en Japón. “Estas son las cifras más altas que hemos registrado desde 2016”, comentan funcionarios del gobierno de Japón.

Respecto al origen de los ataques, los especialistas en seguridad en redes afirman que el 20% de estos incidentes se originaron en Rusia, un 14% en China, 12% en Estados Unidos, y el promedio restante en diferentes países. Los investigadores afirman que menos del 2% de los ataques se originaron en territorio japonés.

Algunas plataformas especializadas en criptomoneda mencionan que las autoridades de Japón han recibido miles de denuncias por supuesto lavado de dinero a través de activos virtuales, esto mientras algunos de los bancos más importantes de Japón trabajan en la implementación de un servicio de contabilidad distribuida.

CISCO PIDE A USUARIOS DE SWITCH NEXUS DESHABILITAR ALGUNAS FUNCIONES; LA EMPRESA ALEGA MOTIVOS DE SEGURIDAD

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/cisco-pide-a-usuarios-de-switch-nexus-deshabilitar-algunas-funciones-la-empresa-alega-motivos-de-seguridad/

La compañía lanzará un nuevo firmware para Nexus en el que se desactivará por completo la función POAP

Por motivos de seguridad, la empresa Cisco ha solicitado a los usuarios de su switch Nexus inhabilitar la función PowerOn Auto Provisioning (POAP), reportan expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética. Esta función está habilitada de forma predeterminada en los sistemas operativos de Cisco.

POAP es una función complementaria para la implementación y configuración de un dispositivo Nexus, mencionan los expertos en seguridad en redes.

Esta función se activa al verificar un script de configuración local; en caso de que el script se haya eliminado, el switch será restablecido a sus configuraciones de fábrica; POAP se conectará a una lista de servidores predefinidos para descargar un archivo de configuración inicial. Para comenzar este proceso, el switch deberá obtener la dirección IP de un servidor DHCP local.

Cisco identificó el problema en esta etapa del proceso. Acorde a la compañía, la función POAP en los switches Nexus aceptará automáticamente la primera respuesta DHCP que reciba. Acorde a los expertos en seguridad en redes, un actor de amenazas podría enviar respuestas DHCP maliciosas para secuestrar las configuraciones POAP de un switch, además de descargar y ejecutar scripts desde los servidores de los atacantes.

Esta vulnerabilidad no compromete un dispositivo de forma directa, pero puede ser un punto de apoyo fundamental para los hackers que consigan comprometer una red interna para alcanzar otros dispositivos.

Es por eso que Nexus ha solicitado a sus usuarios que inhabiliten esta función, para evitar la explotación de este vector de ataque.

La compañía lanzó una serie de actualizaciones para los modelos Nexus vulnerables con el fin de deshabilitar la función. En su anuncio de seguridad, Cisco menciona algunos detalles sobre el uso de la nueva terminal, además enuncia a los modelos de switches Nexus vulnerables.

Para finalizar, además de las actualizaciones de firmware, Cisco lanzó parches de actualización para 30 vulnerabilidades, 7 consideradas críticas. La empresa afirma que no existen casos de explotación de estas vulnerabilidades en escenarios reales.

INCREMENTA 100% EL HACKEO DE EQUIPOS IOT Y PLATAFORMAS DE CRIPTOMONEDA EN JAPÓN

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/incrementa-100-el-hackeo-de-equipos-iot-y-plataformas-de-criptomoneda-en-japon/

El gobierno japonés afirma que la gran mayoría de estos ataques se originaron en el extranjero

Acorde a especialistas en seguridad en redes de Instituto Internacional de Seguridad Cibernética, el 2018 la cifra de dispositivos de Internet de las Cosas (IoT) y plataformas de criptomoneda hackeadas en Japón incrementó en casi el doble de la cifra registrada el año 2017.

Los datos recopilados por las agencias de policía japonesas muestran un promedio de 2 mil 700 incidentes de hacking en general detectados al día durante el año pasado, un incremento de alrededor de 45% respecto al año antepasado. Según los expertos en seguridad en redes del gobierno de Japón, la mayoría de estos ataques tuvieron origen fuera de territorio japonés.

Sin embargo, si solo se toman en cuenta los ataques contra plataformas decriptomoneda y dispositivos IoT, las cifras muestran un incremento de casi el 100%, pasando de 875 a mil 700 ataques registrados al día; esta es una tendencia que sólo ha sido detectada en Japón. “Estas son las cifras más altas que hemos registrado desde 2016”, comentan funcionarios del gobierno de Japón.

Respecto al origen de los ataques, los especialistas en seguridad en redes afirman que el 20% de estos incidentes se originaron en Rusia, un 14% en China, 12% en Estados Unidos, y el promedio restante en diferentes países. Los investigadores afirman que menos del 2% de los ataques se originaron en territorio japonés.

Algunas plataformas especializadas en criptomoneda mencionan que las autoridades de Japón han recibido miles de denuncias por supuesto lavado de dinero a través de activos virtuales, esto mientras algunos de los bancos más importantes de Japón trabajan en la implementación de un servicio de contabilidad distribuida.

APP DE IDENTIFICADOR DE LLAMADAS EXPONE INFORMACIÓN DE MILLONES DE USUARIOS

De nueva cuenta, la filtración de datos se relaciona con la deficiente seguridad de una implementación de MongoDB

La app de identificador de llamadas Dalil, desarrollada en Arabia Saudita, ha estado filtrando la información de sus usuarios a causa de su implementación de MongoDB, reportan especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética.

Más de 5 millones de registros han permanecido expuestos en línea por alrededor de diez días. La base de datos fue descubierta por un equipo de expertos en seguridad en redes; los expertos trataron de contactar a la compañía sobre el incidente, aunque esta tarea se ha complicado.

“Esta app es usada principalmente por habitantes de Arabia Saudita, Egipto, Palestina e Israel. El motivo de la exposición es que la implementación de MongoDB no contaba con una contraseña”, mencionan los expertos en seguridad en redes.

La base de datos expuesta cuenta con diversos detalles personales de los usuarios de la app, por ejemplo:

- Dirección email

- Género

- Registros de actividad

- Modelo del dispositivo del usuario

- Versión del sistema operativo

- Clave IMEI del dispositivo

Actores maliciosos podrían fácilmente rastrear la ubicación de un dispositivo usando la información filtrada y, debido a que la aplicación está directamente ligada a la base de datos comprometida, lo más recomendable para los usuarios es que reduzcan la dependencia a este desarrollo.

Según los reportes, la base de datos contiene alrededor de 580GB de información y recibe cerca de 210 mil nuevos registros diariamente; incluso ya se ha visto intrusión de un actor malicioso sin identificar, que ha cifrado con malware una porción de la información. Posteriormente se encontró la nota de rescate dejada por el atacante, aunque al parecer los desarrolladores de la aplicación ni siquiera la habían visto.