Monday 30 September 2019

YAHOO SÓLO SE PREOCUPA POR LOS DATOS DE LOS RESIDENTES EN E.U E ISRAEL; SÓLO A ESTAS PERSONAS LES PAGARÁ LA COMPENSACIÓN POR BRECHAS DE DATOS

Especialistas en auditorías de sistemas mencionan que el sitio web que Yahoo ha creado para solicitar la compensación por las brechas de datos masivas (que afectaron a más de 3 mil millones de usuarios en todo el mundo) ya está en línea, aunque no todo son buenas noticias.

En este sitio web, Yahoo señala que la mayoría de los usuarios que residen fuera de E.U. e Israel no podrán solicitar ninguna forma de compensación, además de que los pagos en efectivo podrían ser mucho más bajos de lo esperado, según las solicitudes recibidas por Yahoo.

El acuerdo, propuesto en Abril de 2019, establecía se tomaría en consideración a todos los usuarios de Yahoo residentes en E.U. e Israel, así como a las pequeñas y medianas empresas con cuentas de Yahoo operadas entre 2012 y 2016. “Se incluirán aproximadamente 896 millones de cuentas, y no más de 194 millones de personas”, se mencionaba en la propuesta original, lo que equivale a menos de un tercio de las cuentas afectadas por las brechas masivas de datos, afirman los expertos en auditorías de sistemas.

Como se ha reportado anteriormente, estas brechas masivas comprometieron detalles confidenciales como nombres completos, direcciones email, contraseñas, entre otros. Después de enfrentar una demanda colectiva, Yahoo propuso la creación de un fondo para compensar a los afectados, ofreciendo dos años de servicios de monitoreo de crédito o un pago en efectivo para los usuarios ya registrados en algún servicio de monitoreo.

El pago en efectivo que Yahoo ofrece a los afectados es de 100 dólares, aunque en el sitio web para solicitar la compensación se especifica que esta cantidad podría crecer hasta 358 dólares, o reducirse a una cifra no especificada, dependiendo del número de personas que cumplan con los requisitos para solicitar el pago en efectivo.

Especialistas en auditorías de sistemas del Instituto Internacional de Seguridad Cibernética (IICS) señalan que existen otras formas de solicitar una compensación a Yahoo:

- Se podrán obtener hasta 25 mil dólares en caso de que las personas demuestren que sufrieron pérdidas económicas y de tiempo debido a las brechas de datos en Yahoo

- Yahoo podría restituir hasta el 25% de los gastos realizados por los titulares de cuentas Premium entre 2012 y 2016

- Yahoo podría pagar hasta el 25% de los gastos realizados por los usuarios de su servicio de email para pequeñas empresas entre 2012 y 2016, sin rebasar los 500 dólares por año

El acuerdo todavía podría ser modificado, puesto que la audiencia de aprobación final será realizada hasta abril de 2020. Las personas que aún estén insatisfechas con lo establecido en este acuerdo tienen hasta marzo del próximo año para presentar reclamos.

UNA CIUDAD DE CALIFORNIA CIERRA TODAS SUS OPERACIONES DEBIDO A ATAQUES DE VIRUS CONTRA SUS SISTEMAS GUBERNAMENTALES

CONTENIDO ORIGINAL: https://noticiasseguridad.com/malware-virus/una-ciudad-de-california-cierra-todas-sus-operaciones-debido-a-ataques-de-virus-contra-sus-sistemas-gubernamentales/

Especialistas en seguridad informática han reportado un incidente de seguridad en los sistemas de Union City, California. Acorde a los reportes, la presencia de un virus ha obligado a las autoridades locales a cerrar por completo sus sistemas informáticos. Aún no está claro si la información resguardada en estos sistemas se encuentra a salvo, pero las autoridades ya se encuentran trabajando con el FBI y firmas de ciberseguridad para determinar con exactitud las consecuencias de este incidente.

“Por el momento no podrá realizar pagos o solicitar licencias o permisos en Union City, un virus ha infectado los sistemas del Ayuntamiento”, publicó en Twitter el reportero Anser Hassan. “Los residentes de Union City preocupados por su información personal tendrán que esperar noticias en los próximos días”, agrega el reportero.

Después de pasar días enteros fuera de operaciones, el Ayuntamiento de Union City abrió nuevamente el martes por la mañana, aunque los sistemas no han sido completamente restablecidos. “El virus no infectó todos los sistemas; después de que ingresó a nuestras redes el virus fue detectado y decidimos cerrar todos los sistemas como medida de protección”, declaró Lauren Sugayan, gerente de comunicación de Union City.

Ante la reciente ola de infecciones de ransomware en E.U., la funcionaria fue muy clara al señalar que este no se trata de un incidente similar, aunque agrega que aún no se sabe hasta cuándo serán restablecidos todos los sistemas. “Al menos durante los próximos días los servicios permanecerán interrumpidos, incluyendo sistemas de pagos, permisos, entre otros”.

Además de estos servicios, la firma de seguridad informática que trabaja con Union City menciona que la expedición de licencias y otros permisos también ha sido interrumpida; las autoridades tampoco podrán procesar alguna de estas solicitudes vía email, pues este servicio también se ha visto interrumpido.

Aunque las líneas telefónicas del Ayuntamiento se mantienen en funcionamiento y algunas solicitudes podrían ser procesadas por este medio, las autoridades mencionan que no hay ninguna garantía de que esto funcione. No obstante, Sugayan destacó que, en el caso de multas o pagos por servicio, se extenderán los periodos para pagar sin aplicar cargos adicionales. Debido a que los servicios de seguridad pública en Union City son prestados por la ciudad de Fremont, estas actividades no se han visto afectadas.

Sobre la variante de virus en cuestión, los expertos en seguridad informática que trabajan en el caso mencionan que no les es posible revelar más detalles en este momento, “Lo único que podemos mencionar es que la infección ocurrió el viernes por la noche y fue detectada el sábado pasado por la mañana”, mencionan los investigadores.

Los funcionarios tampoco han revelado detalles acerca de cómo este incidente podría afectar a la información personal de los residentes de Union City, pero afirman que el FBI se está haciendo cargo de esta parte de la investigación. “Aún no tenemos claro si la información ha sido expuesta, pronto podremos confirmar esta información”, agregó Lauren Sugayan.

Especialistas en seguridad informática del Instituto Internacional de Seguridad Cibernética (IICS) aseguran que, debido a la poca información confirmada hasta ahora, lo mejor para las personas preocupadas es ser pacientes y mantenerse al tanto de las actualizaciones que Union City publique a través de sus plataformas de comunicación oficiales.

LA POLICÍA DE LONDRES SUFRE INFECCIÓN DE RANSOMWARE. ¿PAGARÁN EL RESCATE?

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/la-policia-de-londres-sufre-infeccion-de-ransomware-pagaran-el-rescate/

Los incidentes de ciberseguridad siguen ocurriendo en organizaciones públicas. Especialistas en hacking ético reportan que David Creery, destacado funcionario de la ciudad de Woodstock, Reino Unido, ha confirmado que los sistemas públicos sufrieron una infección de una variante no identificada de malware que ha impedido el acceso a las redes de datos y servidor de correo electrónico. Las autoridades británicas ya se encuentran investigando las posibles causas del incidente.

Sobre el malware, Creery declaró: “Este ataque parece ser un ransomware, no obstante, hasta el momento no hemos recibido una nota de rescate o algo similar”. Cabe recordar que el ransomware es una variante de malware que bloquea el acceso a los datos de la víctima hasta que los atacantes cobran un rescate.

Para empeorar la situación, el Servicio de Policía de Woodstock detectó un ataque similar la madrugada del 24 de septiembre, aunque tampoco se ha confirmado que se trate de una infección de ransomware. El Servicio de Policía afirma que las operaciones no se han visto afectadas por este incidente.

La ciudad también está trabajando con un grupo de especialistas en hacking ético, quienes han afirmado que hasta ahora no hay evidencia para demostrar que se haya extraído información confidencial ni de los sistemas públicos de Woodstock ni del cuerpo de policía local.

La ciudad y sus colaboradores se encuentran trabajando para reducir el impacto del incidente y posteriormente eliminar por completo cualquier rastro de infección. “Ya hemos tomado algunas medidas, como aislar los equipos infectados e investigar el punto de acceso que usaron los atacantes; esta misma semana las operaciones deberán ser totalmente restablecidas”, menciona Creery. Por su parte, la policía de Woodstock trabaja con la Unidad de Delitos Cibernéticos de Reino Unido. No se sabe aún si se trata de un ransomware, pero debido a estas acciones parece poco probable que la ciudad trate de negociar con los hackers.

Por desgracia, esta no es la única ocasión en la que agencias públicas en Reino Unido son víctimas de ataques de ransomware. Acorde a especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), la ciudad de Stratford experimentó un incidente similar hace algunos meses; en esa ocasión, las autoridades locales tuvieron que pagar un rescate en Bitcoin equivalente a alrededor de 75 mil dólares, destacando que no hubo evidencias de robo de datos.

Para los especialistas y miembros de la comunidad de la ciberseguridad, este tipo de ataques se están volviendo demasiado comunes, lo cual es preocupante. “Recientemente hemos detectado dos ataques de ransomware de alto perfil, ambos ocurridos dentro de un lapso relativamente breve, este es un serio problema y se está poniendo peor”, menciona Carmi Levy, experto en hacking ético de una firma de tecnología establecida en Londres.

Para muchos, un factor que sin duda ha contribuido al incremento de estos ataques es la disposición a pagar el rescate que muestran las víctimas, todo con tal de recuperar el acceso a sus archivos de forma rápida: “No importa si logra recuperar sus archivos, cuando decide pagar el rescate se vuelve susceptible a sufrir otros incidentes en el futuro”, concluye el experto.

GRUPO DE HACKERS ATACA REDES EN AEROPUERTOS; HASTA AHORA VAN 4 AEROPUERTOS RUSOS

ORIGINAL CONTENT: https://noticiasseguridad.com/seguridad-informatica/nunca-use-el-wifi-gratuito-o-de-pago-del-aeropuerto-encuentran-malware-en-4-importantes-aeropuertos-rusos/

Las redes WiFi públicas siguen generando serios problemas para sus usuarios. Especialistas en seguridad en redes informan que Alexander Safonov, programador ruso que está siendo investigado como parte del grupo de hackers conocido como Lurk, ha escrito una carta abierta en la que revela la presencia de vulnerabilidades de seguridad en las redes de cuatro aeropuertos internacionales en Rusia: Platov, Kurumoch, Strigino y Koltsovo.

En su carta, Safonov menciona que estos cuatro aeropuertos, al igual que otros tres, son operados por la compañía AR, controlada por Viktor Vekselberg, además menciona que todos los sistemas de estos aeropuertos están conectados en una sola red corporativa. “Hay un equipo especial de administradores de sistemas con acceso completo a todas las redes de estos aeropuertos”, añade el programador.

Después de que la carta de Safonov fuera revelada, expertos en seguridad en redes mencionaron que un hacker podría obtener acceso total a las redes de un aeropuerto con sólo comprometer las credenciales de acceso de uno de los miembros de estos equipos especiales, lo que al parecer ya ocurrió en el aeropuerto de Koltsovo.

El mencionado grupo de hackers Lurk habría empleado un malware del mismo nombre para infiltrarse en las redes informáticas del aeropuerto para copiar la información de los servidores, lo que les brindó acceso a la información confidencial de los usuarios del aeropuerto. Safonov también menciona en su carta que ni las agencias de inteligencia rusas ni la firma de seguridad Kaspersky Lab hicieron gran cosa por encontrar el punto de acceso utilizado por los hackers para comprometer las redes, incluso aunque los empleados del aeropuerto detectaron dos computadoras presuntamente explotadas por los atacantes.

A los especialistas en seguridad en redes les preocupa que las prioridades de las agencias rusas no se centren en la seguridad de estas instalaciones, sino que se han enfocado en detener a todos los posibles miembros del grupo Lurk. Por su parte, Safonov llegó a dos conclusiones: “Puede que ahora mismo las redes de estos aeropuertos sean vulnerables a nuevos ataques; incluso, en un escenario aún peor, es altamente probable que estas redes se encuentren bajo control de algún atacante externo”.

“Es realmente intrigante que las autoridades no hayan investigado a fondo la seguridad de los aeropuertos, puesto que estas instalaciones son consideradas por la Federación Rusa como infraestructura crítica”, añade Safonov. “¿Quién garantiza la seguridad de las personas en un aeropuerto y durante el vuelo?, concluye la carta del programador.

Al respecto, un representante del Aeropuerto de Koltsovo declaró: “Las afirmaciones sobre la poca seguridad en nuestros sistemas de TI no están respaldadas por ninguna evidencia objetiva”. El representante añadió que el ataque con el malware Lurk ocurrió en estaciones de trabajo externas a las redes del aeropuerto; debido a esto, no estaban conectadas a los sistemas principales y el malware no logró esparcirse.

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que más de 20 personas están siendo investigadas como parte del caso del grupo de hackers Lurk, que ha sido acusado de robar más de mil millones de rublos de bancos y otras compañías. Las autoridades rusas también acusan a este grupo de hackers de acceder ilegalmente a las redes del aeropuerto mencionado para copiar la información de sus servidores.

YAHOO ONLY CARES ABOUT DATA FROM RESIDENTS IN THE US AND ISRAEL; ONLY THESE PEOPLE WILL BE PAID COMPENSATION FOR DATA BREACHES

IT system audit specialists mention that the website Yahoo has created to present compensation claim due to the massive data breaches (which affected more than 3 billion users worldwide) is already online, although it’s not all good news.

On this website, Yahoo notes that most users residing outside the US and Israel will not be able to request any form of compensation, and that cash payments could be much lower than expected, based on requests received by Yahoo.

The agreement, proposed in April 2019, would take into consideration all Yahoo users residing in the US and Israel, as well as small and medium-sized enterprises with Yahoo accounts operated between 2012 and 2016. “Approximately 896 million accounts will be included, and no more than 194 million people”, mentioned in the original proposal, which equates to less than one-third of the accounts affected by massive data breaches, said the IT system audit specialists.

As previously reported, these massive breaches compromised sensitive details such as full names, email addresses, passwords, and more. After facing a class action lawsuit, Yahoo proposed setting up a fund to compensate those affected, offering two years of credit monitoring services or a cash payment for users already registered with some monitoring service.

The cash payment Yahoo offers to those affected is $100, although the website for claiming compensation specifies that this amount could grow to $358, or be reduced to an unspecified figure, depending on the number of people qualify as they apply for cash payment.

Specialists in IT system audit from the International Institute of Cyber Security (IICS) point out that there are other ways to apply for compensation from Yahoo:

- Up to $25,000 USD can be obtained in case people show that they suffered economic and time losses due to data breaches at Yahoo

- Yahoo could repay up to 25% of expenses made by Premium account holders between 2012 and 2016

- Yahoo could pay up to 25% of the expenses incurred by users of its small business email service between 2012 and 2016, without exceeding $500 USD per year

The agreement could still be amended, as the final approval hearing will be held until April 2020. People who are still dissatisfied with this agreement have until March next year to file claims.

A CALIFORNIA CITY SHUTS DOWN ALL OPERATIONS DUE TO VIRUS ATTACKS ON ITS GOVERNMENT SYSTEMS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/09/24/a-california-city-shuts-down-all-operations-due-to-virus-attacks-on-its-government-systems/

Information security specialists have reported a security incident at systems in Union City, California. According to reports, the presence of a virus has forced local authorities to completely shut down their computer systems. It is not yet clear whether the information held on these systems is safe, but authorities are already working with the FBI and cybersecurity firms to accurately determine the consequences of this incident.

“At the moment you will not be able to make payments or apply for licenses or permissions in Union City, as a virus has infected the City Hall’s systems,” reporter Anser Hassan posted on Twitter. “Union City residents concerned about their personal information will have to wait for news in the coming days,” he adds.

After spending entire days out of operations, Union City Hall reopened Tuesday morning, although the systems have not been fully restored. “The virus did not infect all systems; after it entered our networks the virus was detected and we decided to shut down all systems as a precaution measure,” said Lauren Sugayan, communications manager at Union City.

In the face of the recent wave of ransomware infections in the US, the official was very clear in pointing out that this is not a similar incident, although she adds that it is not yet known how long all systems will be restored. “At least for the next few days the services will remain disrupted, including payment systems, permissions, among others.”

In addition to these services, the information security firm working with Union City mentions that the issuance of licenses and other permits has also been interrupted; the authorities will also not be able to process any of these requests via email, as this service has also been affected.

Although the City Hall telephone lines remain in operation and some requests could be processed by this means, the authorities mention that there is no guarantee that this will work. However, Sugayan stressed that, in the case of fines or service payments, the periods for paying will be extended without additional charges. Because public safety services in Union City are provided by the city of Fremont, these activities have not been affected.

About the virus variant in question, the information security experts working on the case mention that they are unable to reveal additional details at this time, “The only thing we can mention is that the infection occurred on Friday night and was detected on Saturday morning,” the investigators mention.

Officials have also not disclosed details about how this incident could affect the personal information of Union City residents, but claim that the FBI is taking over this part of the investigation. “We’re not yet sure if the information has been exposed, we’ll soon be able to confirm this information,” Lauren Sugayan added.

Information security specialists from the International Institute of Cyber Security (IICS) say that, due to the little information confirmed so far, it is best for concerned people to be patient and keep abreast of updates Union City to publish through its official communication platforms.

LONDON POLICE SUFFER RANSOMWARE INFECTION. WILL THEY PAY THE RANSOM?

ORIGINAL CONTENT: https://ift.tt/2mwWodC

Cybersecurity incidents continue to occur in public organizations. Ethical hacking specialists report that David Creery, a prominent official in the city of Woodstock, UK, has confirmed that public systems suffered an infection of an unidentified variant of malware that has prevented access to the networks of data and email server. The UK authorities are already investigating possible causes of the incident.

On the malware, Creery stated: “This attack appears to be a ransomware; however, so far we have not received a ransom note or anything similar”. It should be remembered that the ransomware is a variant of malware that blocks access to the victim’s data until the attackers get a ransom.

To make matters worse, the Woodstock Police Service detected a similar attack in the early hours of September 24, although it has also not been confirmed to be a ransomware infection. Police Service says operations have not been affected by this incident.

The city is also working with a group of ethical hacking specialists, who have said that so far there is no evidence to prove that confidential information has been extracted either from Woodstock’s public systems or from the local police force.

The city and its collaborators are working to reduce the impact of the incident and subsequently completely eliminate any traces of infection. “We have already taken some steps, such as isolating the infected computers and investigating the access point used by the attackers; this week the operations will have to be fully restored,” Says Creery. Woodstock police, meanwhile, are working with the UK Cybercrime Unit. It is not yet known if it is a ransomware, but because of these actions it seems unlikely that the city will try to negotiate with the hackers.

Unfortunately, this is not the only time that public agencies in the UK are victims of ransomware attacks. According to ethical hacking specialists from the International Institute of Cyber Security (IICS), the city of Stratford experienced a similar incident a few months ago; on that occasion; local authorities had to pay a ransom in Bitcoin equivalent to about 75k dollars, noting that there was no evidence of data theft.

For specialists and members of the cybersecurity community, such attacks are becoming all too common, which is worrying. “We have recently detected two high-profile ransomware attacks, both of which occurred within a relatively short span, this is a serious problem and it’s getting worse,” says Carmi Levy, an expert in ethical hacking at a technology firm established in London.

For many, one factor that has certainly contributed to the increase of these attacks is the willingness to pay the ransom shown by the victims, all in order to recover access to their files quickly: “It doesn’t matter if you manage to recover your files, when you decide paying the ransom becomes susceptible to other incidents in the future,” the expert concludes.

HACKING GROUP ATTACKS NETWORKS AT AIRPORTS; SO FAR THERE ARE 4 RUSSIAN AIRPORTS HACKED

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/09/24/never-use-free-or-paid-airport-wifi-malware-found-at-4-major-russian-airports/

Public WiFi networks continue to create serious problems for their users. Network security specialists report that Alexander Safonov, a Russian programmer who is being investigated as part of the hacker group known as Lurk, has written an open letter revealing the presence of security vulnerabilities in the networks of four international airports in Russia: Platov, Kurumoch, Strigino and Koltsovo.

In his letter, Safonov mentions that these four airports, like three others, are operated by the company AR, controlled by Viktor Vekselberg, and also mentions that all systems of these airports are connected in a single corporate network. “There is a special team of system administrators with full access to all networks at these airports,” the programmer adds.

After Safonov’s letter was revealed, network security experts mentioned that a hacker could gain full access to an airport’s networks by simply compromising the access credentials of one of the members of these special teams, which seems happened at Koltsovo international airport.

The aforementioned hacker group would have employed malware of the same name to infiltrate the airport’s computer networks to copy the information from the servers, giving them access to the confidential information of airport users. Safonov also mentions in his letter that neither Russian intelligence agencies nor security firm Kaspersky Lab did much to find the access point used by hackers to compromise networks, even though airport employees detected two computers allegedly exploited by the attackers.

Network security specialists are concerned that the priorities of Russian agencies are not focused on the safety of these facilities, but have focused on stopping all potential members of the Lurk group. For his part, Safonov came to two conclusions: “The networks of these airports may be vulnerable to further attacks right now; even in an even worse scenario, it is highly likely that these networks will be under the control of some external attacker.”

“It is really intriguing that the authorities have not thoroughly investigated the security of the airports, as these facilities are considered by the Russian Federation as critical infrastructure,” adds Safonov. “Who guarantees the safety of people at an airport and during the flight?” concludes the programmer’s letter.

In this regard, a representative of Koltsovo Airport stated: “The claims about the low security in our IT systems are not supported by any objective evidence.” The representative added that the attack with the Lurk malware occurred on workstations outside the airport networks; because of this, they were not connected to the host systems and the malware failed to spread.

Network security specialists at the International Institute of Cyber Security (IICS) mention that more than 20 people are being investigated as part of the hacking group Lurk, which has been accused of stealing more than one billion rubles from banks and other companies. Russian authorities also accuse this group of hackers of illegally accessing the airport networks mentioned to copy the information from their servers.

Sunday 29 September 2019

Friday 27 September 2019

LIVERPOOL FC PAGARÁ MULTA MILLONARIA POR HACKEO Y ROBO DE DATOS DE JUGADORES DEL MANCHESTER CITY

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/liverpool-fc-pagara-multa-millonaria-por-hackeo-y-robo-de-datos-de-jugadores-del-manchester-city/

Según el periódico inglés The mirror, este fin de semana en la Premier League se acaba de revelar un secreto muy grande que tenía el Liverpool FC, los cuales habrían hackeado al Manchester City, para conocer los jugadores en los que estarían interesados.

Los hechos tuvieron lugar en el año 2013 y Manchester se pudo percatar de este espionaje gracias a expertos en materia de ciberseguridad, los cuales pudieron rastrear que el Liverpool había consultado decenas de veces su base de datos en el Scout7 de OptaPro, este es un sistema de análisis y estadísticas de miles de jugadores alrededor del mundo.

Al parecer todo se originó cuando el club del City se percató que Liverpool estaba tras los mismos jugadores que él.

Ningún equipo se ha mencionado al respecto, ya que esto puede repercutir gravemente en la reputación del club. aunque Pep Guardiola, actual DT del City habló sobre los secretos los cuales ya no existen en la actualidad y puso como ejemplo a los Gobiernos de Rusia y de Estados Unidos los cuales siempre se terminan enterando de todo.

La prensa Inglesa informó que los dos clubes se pusieron de acuerdo sobre la indemnización de $1,000,000 de libras sin dirigirse a la Premier League. lo que es un total de casi 1,13 M USD.

Los expertos de ciberseguridad de iicybersecurity recomiendan que las empresas deben de contratar empresas de ciberseguridad para que mantengan su información protegida y resguardada de cualquier amenaza.

WEWORK, EL LUGAR INSEGURO Y COSTOSO PARA TRABAJAR. INFORMACIÓN CONFIDENCIAL DE EMPRESARIOS Y CLIENTES EXPUESTA DEBIDO A REDES INSEGURAS

El testimonio de un empresario ha generado grandes preocupaciones por las prácticas de seguridad informática en una popular compañía. En mayo de 2015, Teemu Airamo trasladó su compañía de medios digitales al Distrito Comercial de Manhattan, ubicándose en un edificio compartido con más de 200 empresas y administrado por WeWork, compañía proveedora de espacios de trabajo compartido.

Una vez instalado en sus nuevas oficinas, y preocupado por el tipo de información que maneja su compañía, Airamo comenzó a preguntarse si la seguridad WiFi del edificio era lo suficientemente buena para garantizar la integridad de las redes usadas en el edificio. Después de realizar algunos análisis de seguridad, Airamo descubrió, horrorizado, que podía acceder a cientos de dispositivos y archivos almacenados en los sistemas de las otras compañías en el edificio con relativa facilidad.

Poco más de cuatro años después, Airamo comparte su experiencia con la plataforma especializada en seguridad informática CNET, afirmando que nada ha cambiado desde entonces. “Seguimos realizando análisis de seguridad periódicamente en las redes WiFi del edificio; hemos encontrado toda clase de información, desde correos electrónicos empresariales hasta bases de datos y registros financieros de miles de clientes de decenas de compañías”, afirma el empresario. Más de 600 escaneos de seguridad se han realizado en las redes WiFi en cuestión, descubriendo miles de dispositivos expuestos y filtrando datos confidenciales.

Es bien sabido que las redes WiFi inseguras, como las conexiones públicas en parques, centros comerciales y demás, exponen en forma considerable la información de los usuarios, aunque este caso es mucho más grave. Debido a que estas conexiones no seguras prestan servicios de Internet a cientos de compañías, información altamente confidencial está en riesgo de ciberataque, afirman los expertos en seguridad informática.

La compañía no parece realmente preocupada por este problema. En el sitio web de WeWork, la compañía afirma que sus espacios de trabajo cuentan con la conexión más rápida a Internet posible, aunque omiten detallar sus medidas de seguridad de redes WiFi, pues esta es realmente una de las mayores debilidades de la compañía. “Incluso se usa la misma contraseña para las redes WiFi de WeWork en diferentes ubicaciones”, menciona Airamo.

La compañía se encuentra a mitad de un complejo proceso financiero (Oferta Pública Inicial), por lo que a través de un representante ha declarado que no es posible realizar declaraciones al respecto en este momento. Sin embargo, al revisar las políticas de seguridad de la compañía se descubrió que., aunque WeWork ofrece importantes medidas de seguridad en redes, éstas deben contratarse de forma adicional a partir de 90 dólares adicionales al servicio mensual regular. Otras implementaciones, como redes privadas, cuestan entre 190 y 200 dólares adicionales.

Para proteger la información operada por su compañía, Airamo recurrió al uso de una VPN, aunque esto redujo la velocidad de su conexión, por lo que el empresario menciona que seguirá en busca de otras alternativas. Acorde a especialistas en seguridad informática del Instituto Internacional de Seguridad Cibernética (IICS), las compañías que rentan espacios con WeWork pueden implementar algunas medidas de seguridad mientras la empresa resuelve el problema por completo. La medida menos compleja involucra la implementación de firewalls, lo que impediría cualquier actividad de escaneo de redes WiFi. Establecer una contraseña única para cada compañía en el entorno compartido también es una medida fácilmente aplicable.

CAMBIOS EN LA POLÍTICA DE PRIVACIDAD DE GOOGLE: GOOGLE ASSISTANT Y HOME GRABARÁN TUS CONVERSACIONES Y SU EQUIPO ESCUCHARÁ LAS GRABACIONES.

Google va a modificar las políticas respecto a las grabaciones de Google assistant, solo se van a poder escuchar audios si el usuario autoriza que así sea.

En meses pasados gracias a expertos de ciberseguridad, sabemos que empresas como Google, Amazon y Facebook escuchaban y espiaban usuarios mediante bocinas y aplicaciones asistentes de voz. Dichas grabaciones supuestamente eran escuchados por personas externas a las empresas, por lo que se suscitaron varios problemas al respecto.

La primera declaración oficial de estas empresas como Facebook y Amazon fue que el análisis de las grabaciones se debía únicamente para la mejora de la tecnología de reconocimiento de voz y para mejorar el asistente, el cual se activaba en varias ocasiones por accidente.

Gracias a declaraciones de un portavoz de Google, se sabe que la empresa quiere reafirmar sus prácticas de seguridad así como mejorar los protocolos de activación por parte del asistente de Google. Gracias a esto los usuarios estarán más involucrados en el proceso de confirmación sobre el uso de sus grabaciones.

Estas prácticas se refieren a los permisos que los usuarios tendrán que aceptar para que sus grabaciones sean escuchadas, estando así más conscientes sobre su decisión en el proceso, ya que antes había muchos usuarios que desconocían totalmente si Google espiaba o utilizaba sus audios.

El portavoz de Google también afirma que el porcentaje de grabaciones almacenadas se reducirá drásticamente, y que se eliminaran de sus bases de datos las grabaciones que ya tengan varios meses de antigüedad.

Los expertos en ciberseguridad mencionan que al parecer las nuevas medidas de seguridad de Google van a incluir preguntas y autorización explícita por parte de los usuarios, junto con una explicación más detallada de como se va a usar la información almacenada.

Lo único que no quedó claro por parte de Google es si los empleados encargados de analizar y escuchar las grabaciones de los usuarios serán exclusivos del staff de la empresa, aspecto que es totalmente opuesto a la nueva medida de seguridad de la empresa Apple, la cual asegura que únicamente los empleados de la empresa van a poder escuchar grabaciones del asistente.

Los expertos en ciberseguridad de iicybersecurity concluyen que lo mejor para los usuarios sería que las empresas hagan más explícita la información y los detalles de sus servicios, ya que en los textos sobre políticas de uso y los contratos son muy extensos y lamentablemente la mayoría de usuarios no suelen leer toda la información adjunta.

LIVERPOOL FC WILL PAY A $ 1M FINE FOR HACKING AND STEALING DATA OF MANCHESTER CITY PLAYERS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/09/23/liverpool-fc-will-pay-a-1m-fine-for-hacking-and-stealing-data-of-manchester-city-players/

According to the English newspaper The Mirror, this weekend the Premier League has just revealed a very big secret that Liverpool FC had. The liverpool FC had hacked Manchester City, to know about the players in which they were interested.

The events took place in 2013 and Manchester could notice this spying thanks to cyber security experts, who were able to track that Liverpool had consulted dozens of times its database in the Scout7 of OptaPro, this is a system of analysis and statistics of thousands of players around the world.

Apparently everything originated when the City club realized that Liverpool was after the same players as them.

No team has been mentioned in this regard, as this can have a serious impact on the reputation of the club. although Pep Guardiola, current DT of the City spoke about the secrets which no longer exist today and gave as an example the Governments of Russia and the United States which always end up finding out everything.

The English press reported that the two clubs agreed on compensation of $ 1,000,000 pounds without going to the Premier League. which is a total of almost 1.13 M USD.

Cyber security experts recommend that companies should hire cyber security companies to keep their information protected from any threat.

WEWORK: THE MOST INSECURE AND EXPENSIVE PLACE TO WORK. CONFIDENTIAL INFORMATION OF ENTREPRENEURS AND CUSTOMERS EXPOSED DUE TO UNSECURED NETWORKS

An entrepreneur’s testimony has raised major concerns about information security practices at a popular company. In May 2015, Teemu Airamo moved its digital media company to the Manhattan Financial District, placing it in a building shared with more than 200 companies and managed by WeWork, a shared workspaces providing company.

Once installed in his new offices, and concerned about the kind of information his company operates, Airamo began to wonder if the building’s WiFi security was good enough to ensure the integrity of the networks used by all the companies working there. After performing some security analysis, Airamo discovered, horrified, that he could access hundreds of devices and files stored on the other companies’ systems with relative ease.

Four years later, Airamo shares his experience with CNET, an information security specialized platform, stating that nothing has changed since then. “We keep performing security analysis periodically on the building’s WiFi networks; we’ve found everything from business emails to databases and financial records of thousands of customers from dozens of companies,” says the entrepreneur. More than 600 security scans have been performed on the WiFi networks in question, discovering thousands of exposed devices and sensitive data leaking.

It’s widely known that unsecured WiFi networks, such as public connections in parks, shopping malls and other places, expose users’ information in a considerable way, although this case is much more serious. Because these unsecured connections provide Internet services to hundreds of companies, highly sensitive information is at risk of cyberattack, information security experts say.

The company doesn’t seem really concerned about this problem. On the WeWork website, the company claims that its workspaces have the fastest possible Internet connection, although they fail to detail their WiFi network security measures, as this is really one of the company’s biggest weaknesses. “Even the same password is used for WeWork WiFi networks in different locations,” Airamo says.

The company is in the middle of a complex financial process (Initial Public Offering), so through a representative has mentioned that it is not possible to make statements about it at this time. However, reviewing the company’s security policies experts found that, although WeWork offers important network security measures, these must be hired additionally from $90 in addition to regular monthly service. Other deployments, such as private networks, cost an additional $190 to $200 USD per month.

To protect the information operated by his company, Airamo resorted to the use of a VPN, although this reduced the speed of his connection, so the entrepreneur mentions that he will continue to look for other alternatives. According to information security specialists at the International Institute of Cyber Security (IICS), companies that lease spaces with WeWork can implement some security measures while the company solves the problem completely. The less complex measure involves the implementation of firewalls, which would prevent any WiFi networks scanning activity. Setting a unique password for each company in the shared environment is also an easily applicable measure.

Thursday 26 September 2019

BRECHA DE DATOS DE LION AIR GROUP: SE FILTRAN 35 MILLONES DE DATOS DE PASAJEROS DESDE SERVIDORES AWS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/brecha-de-datos-de-lion-air-group-se-filtran-35-millones-de-datos-de-pasajeros-desde-servidores-aws/

Especialistas en seguridad en redes reportan que Malindo Air, subsidiaria de Lion Air, aerolínea indonesia de bajo costo, sufrió una brecha de datos que ha comprometido la información de miles de pasajeros. La información comprometida incluso fue detectada en múltiples foros de intercambio de información por más de un mes. Los registros comprometidos incluyen números de teléfono, detalles de pasaporte e información sobre los vuelos de los usuarios.

Investigadores de la firma de seguridad Kaspersky Lab detectaron que más de 30 millones de registros de la aerolínea se encontraban disponibles para descarga en algunos foros, por lo que concluyeron que la causa más probable de este incidente es un servidor mal configurado.

Las bases de datos fueron publicadas por primera vez en 12 de agosto; después de revocar el acceso, los responsables volvieron a publicarlas el 10 y el 17 de septiembre. “Quien sea que haya hecho esto debe contar con acceso al bucket de Amazon Web Services (AWS) donde se almacenaba esta información”, afirman los especialistas en seguridad en redes.

A través de un comunicado publicado hace algunas horas, Malindo Air reconoció el incidente, agregando que todos sus servidores “ya han sido completamente asegurados y se ha corregido toda vulnerabilidad”. Malindo Air también señaló que la información de las tarjetas de pago de sus usuarios no ha sido expuesta durante este incidente; una compañía de seguridad externa está en colaboración con la compañía para la investigación del incidente.

Especialistas en seguridad en redes afirman que la configuración errónea de implementaciones de cómputo en la nube se ha convertido en una de las principales causas de incidentes de seguridad informática en tiempos recientes. Es importante agregar que esta clase de implementaciones, como los buckets de AWS, cuentan con configuración privada predeterminada, por lo que es responsabilidad de las compañías que los utilizan verificar la correcta implementación de algún cambio en esta configuración.

Roger Grimes, especialista de la firma KnownBe4, confirma esta teoría, afirmando que miles de compañías en todo el mundo cometen los mismos errores de seguridad que Lion Air todo el tiempo: “La configuración errónea de acceso y permisos en implementaciones en la nube es uno de los problemas de ciberseguridad más comunes actualmente”.

Además de los errores del personal encargado de estas implementaciones, no debemos olvidar el papel de los actores de amenazas. Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que, debido a la gran cantidad de detalles confidenciales que administran, las aerolíneas se han convertido en uno de los blancos predilectos para los hackers, generando serios problemas de imagen pública y enormes pérdidas económicas para las aerolíneas. Hace un año, por ejemplo, una brecha de datos en British Airways expuso la información personal de más de 350 mil usuarios, lo que derivó en una multa de más de 180 millones de libras para la compañía.

Los expertos recomiendan a los usuarios preocupados por la seguridad de sus datos contactar a la aerolínea, así como permanecer alertas ante posibles intentos de phishing y otras variantes de fraude.

GANE DINERO DEL GOBIERNO HACKEANDO SATÉLITES DEL EJÉRCITO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/tecnologia/gane-dinero-del-gobierno-hackeando-satelites-del-ejercito/

Estados Unidos pretende proteger cada potencial vector de ciberataque. Expertos en hacking ético informan que la Agencia de Seguridad Nacional (NSA) se encuentra trabajando con inteligencia artificial para encontrar cualquier evidencia de comportamiento anómalo en los satélites de E.U. para saber si están bajo control de alguna nación adversaria.

En un reciente evento de ciberseguridad, Aaron Ferguson, jefe de la Oficina de Soluciones de Cifrado de la NSA, declaró que “la agencia está buscando la mejor manera de caracterizar los datos de telemetría en los satélites para realizar algunos ajustes al tiempo que nuevos satélites son puestos en línea”. El plan incluso contemplaría la colaboración de investigadores independientes.

El plan de la NSA deriva de la conducta observada en muchos satélites. La mayoría de los satélites pequeños operan en la órbita baja de la tierra; en caso de que un satélite opere o se desplace a regiones superiores, se envían datos diferentes, prueba de conducta anómala. Estos datos pueden fungir como indicadores de alguna clase de intrusión, no obstante, es necesario analizar demasiada información antes de determinar un intento de ciberataque; es por esta razón que la NSA tratará de usar inteligencia artificial para tratar de encontrar indicadores de intrusión maliciosa, mencionan los expertos en hacking ético.

Aunque parece un tema de ciencia ficción, hackear un satélite es una posibilidad real; acorde a un reporte publicado hace tiempo por expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) aunque estos equipos ejecutan software altamente especializado y sofisticado, ejecutan sistemas operativos de dominio público, como Linux o Unix, lo que los vuelve vulnerables a cualquier variante de ciberataque contra cualquier sistema conocido.

Por otra parte, Bill Malik, de la firma de seguridad Trend Micro, sostiene: “Aunque no es tan simple como tomar control de una cuenta de email, un hacker con los recursos necesarios puede tomar control de un satélite de forma inadvertida. La clave está en comprometer los sistemas de control en tierra del satélite”, afirma el experto. Malik además mencionó que existen al menos seis antecedentes de hacking exitoso contra satélites de la NASA, todos ocurridos entre 2006 y 2011.

Los especialistas en hacking ético afirman que esta es una amenaza que ha crecido recientemente, pues los recursos técnicos para desplegar estos ataques cada vez son menos costosos, además, los beneficios para los hackers pueden ser realmente altos. Diferentes industrias y servicios, como sistemas para la agricultura, podrían verse afectados por los ataques contra satélites.

En cuanto a los sistemas de defensa, los hackers podrían tomar control de satélites de monitoreo para inhabilitarlos o alterar la transmisión de información, en un escenario similar al ocurrido hace más de 20 años, cuando un grupo de actores de amenaza se apoderó del satélite ROSAT, usado con fines de investigación astronómica, para sobrecargar su batería, lo que provocó un colapso completo en su sistema.

Otros miembros de la comunidad de la ciberseguridad consideran que el creciente desarrollo de estos pequeños satélites también ha contribuido al incremento de los riesgos de seguridad. John Raymond, de la Fuerza Aérea de E.U. mencionó: “No debemos ocuparnos sólo de poner en órbita un satélite funcional y resistente al lanzamiento al espacio, también es necesario garantizar su defensa contra potenciales ciberataques”, concluyó.

DESCONECTE SU TV INTELIGENTE DE INTERNET. ESTOS EQUIPOS ENVÍAN INFORMACIÓN DE SUS PREFERENCIAS A FACEBOOK Y GOOGLE

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/desconecte-su-tv-inteligente-de-internet-estos-equipos-envian-informacion-de-sus-preferencias-a-facebook-y-google/

Cualquier fuente de información sobre las personas puede ser explotada por las grandes compañías. Especialistas en protección de datos de dos centros de investigación distintos afirman que las televisiones inteligentes (smart TV) comparten datos confidenciales sobre los usuarios con compañías como Facebook, Google, Amazon y Netflix.

Los expertos, pertenecientes a universidades británicas y de Estados Unidos, han analizado la forma en la que un smart TV, considerado como un equipo IoT, recopilan información de los usuarios para detallar perfiles y hábitos de consumo para después enviar estos datos a las empresas mencionadas.

Más de 80 dispositivos fueron analizados, incluyendo smart TVs de LG, Samsung, entre otras; al concluir la investigación, los expertos en protección de datos determinaron que al menos 72 de estos dispositivos envían datos a una ubicación diferente a la del fabricante. Los principales destinos de esta información incluyen a Google, Microsoft y Akamai; “Es probable que esto se deba a que estas compañías proporcionan los servicios de cómputo en la nube para el funcionamiento de estos dispositivos”, afirman los expertos.

Los investigadores también descubrieron que más del 80% de los canales vistos en Amazon TV y Roku contienen rastreadores (operados por Facebook y Google) para la recopilación de preferencias de visualización de contenido. Otra característica de estos rastreadores es la capacidad de recopilar información para identificar de forma única un dispositivo, como dirección IP, números de serie, redes WiFi utilizadas, entre otros.

Por otra parte, el periodista Geoffrey Fowler contribuyó a esta investigación realizando un experimento en su propia smart TV, descubriendo que las compañías incluso pueden enviar capturas de pantalla de la TV de los usuarios. Usando un software de código abierto conocido como IoT Inspector, Fowler descubrió que su Samsung Smart TV podía espiar el contenido mostrado en la pantalla: “Recopilando unos cuantos pixeles las compañías saben qué estamos viendo en nuestras Smart TVs; algunas también pueden tomar capturas de pantalla”, asegura Fowler.

Los especialistas en protección de datos afirman que las compañías usan esta información para vincular las preferencias de contenido de las personas con publicidad en sus laptops, tabletas y smartphones, tomando como referencia la dirección IP de las smart TVs. “Usadas en conjunto con asistentes de voz y otros dispositivos IoT, las smart TVs completan un entorno de constante monitoreo y vigilancia”, agregan los expertos.

Un análisis prospectivo recientemente publicado sostiene que, en 2020, más de un tercio de los hogares de E.U. habrán optado completamente por el uso de servicios de transmisión de contenido por Internet (streaming), dejando atrás los servicios de las compañías de televisión por cable. Debido a esto, especialistas en protección de datos del Instituto Internacional de Seguridad Cibernética (IICS) prevén que incrementarán de forma desmedida los incidentes de privacidad relacionados con el uso de estos dispositivos y servicios, por lo que es necesario anticiparse a estos incidentes y generar las condiciones que permitan el crecimiento de las conexiones inalámbricas sin que esto represente un riesgo para la privacidad de los usuarios. “Debemos desincentivar el uso de conexiones y servicios poco amigables con la privacidad de los consumidores, el acceso al contenido vía streaming no compensa la pérdida de la privacidad”, concluye el informe.

LION AIR GROUP DATA BREACH: 35 MILLION PASSENGER DATA IS LEAKED FROM AWS SERVERS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/09/20/lion-air-group-data-breach-35-million-passenger-data-is-leaked-from-aws-servers/

Network security specialists report that Malindo Air, a subsidiary of Lion Air Group, a low-cost Indonesian airline, suffered a data breach that has compromised the information of thousands of passengers. The compromised information was even detected in multiple information-sharing forums for more than a month. Compromised records include phone numbers, passport details, and information about users’ flights.

Researchers from security firm Kaspersky Lab found that more than 30 million airline records were available for download on some forums, so they concluded that the most likely cause of this incident is a misconfigured server.

The databases were first published on August 12; after revoking access, those responsible republished the databases on September 10 and 17. “Whoever did this must have access to the Amazon Web Services (AWS) bucket where this information was stored,” network security specialists say.

Through a statement released a few hours ago, Malindo Air acknowledged the incident, adding that all of its servers “have already been fully secured and any vulnerability has been corrected”. Malindo Air also noted that its users’ payment card information has not been exposed during this incident; an external security company is in collaboration with the company for the investigation of the incident.

Network security specialists say that poor configuration of cloud computing deployments has become one of the leading causes of information security incidents in recent times. It is important to add that these kinds of implementations, such as AWS buckets, have default private configuration, so it is the responsibility of the companies that use them to verify the correct implementation of any changes to this settings.

Roger Grimes, specialist at KnownBe4 firm, confirms this theory, stating that thousands of companies around the world make the same security mistakes as Lion Air all the time: “The wrong configuration of access and permissions in cloud computer deployments is one of the most common cybersecurity issues today.”

In addition to the errors of the staff in charge of these implementations, we should not forget the role of threat actors. Network security specialists at the International Institute of Cyber Security (IICS) mention that, due to the large amount of confidential details they manage, airlines have become one of the main attack targets for hackers, generating serious public image problems and huge economic losses for the companies. A year ago, for example, a data breach at British Airways exposed the personal information of more than 350k users, resulting in a fine of more than £180 million for the company.

Experts recommend that users concerned about the security of their data contact the airline, as well as remain alert to possible phishing attempts and other fraud variants.

EARN MONEY FROM THE GOVERNMENT BY HACKING ARMY SATELLITES

ORIGINAL CONTENT; https://www.securitynewspaper.com/2019/09/20/earn-money-from-the-government-by-hacking-army-satellites/

The United States aims to protect every potential cyberattack vector. Ethical hacking experts report that the National Security Agency (NSA) is working with artificial intelligence to find any evidence of anomalous behavior on US satellites and determine if they are under the control of any adversary nation.

At a recent cybersecurity event, Aaron Ferguson, head of the NSA’s Office of Encryption Solutions, stated that “the agency is looking for the best way to characterize telemetry data on satellites to make some adjustments while new satellites are put online.” The plan would even include the collaboration of independent researchers.

The NSA’s plan stems from the behavior observed on many satellites. Most small satellites operate in the earth’s low orbit; in the event that a satellite trades or moves to higher regions, different data is sent, proof of abnormal behavior. This data can serve as indicators of some kind of intrusion, however, it is necessary to analyze too much information before determining a cyberattack attempt; this is the reason why the NSA will try to use artificial intelligence to try to find malicious intrusion indicators, mention the experts in ethical hacking.

Although it looks like a sci-fi theme, hacking a satellite is a real possibility; according to a report long published by ethical hacking experts from the International Institute of Cyber Security (IICS) although these teams operate highly specialized and sophisticated software, they run public domain operating systems, such as Linux or Unix, which makes them vulnerable to any variant of cyberattack against any other known system.

On the other hand, Bill Malik, from security firm Trend Micro, argues: “Although it’s not as simple as taking control of an email account, a hacker with the necessary resources can inadvertently take control of a satellite. The key is to compromise the satellite’s control systems on earth,” he says. Malik also mentioned that there are at least six successful hacking attempts against NASA satellites, all of which occurred between 2006 and 2011.

Ethical hacking specialists say this is a threat that has grown recently, as the technical resources to deploy these attacks are becoming less expensive, and the benefits to hackers can be really high. Different industries and services, such as systems for agriculture, could be affected by attacks on satellites.

As for defense systems, hackers could take control of monitoring satellites to disable them or alter the transmission of information, in a scenario similar to that that which occurred more than 20 years ago, when a group of threat actors seized the ROSAT satellite, used for astronomical research purposes, to overload its battery, causing a complete collapse in its system.

Other members of the cybersecurity community believe that the increasing development of these small satellites has also contributed to increased security risks. John Raymond of the US Air Force said, “We shouldn’t just take care of putting a functional, space-resistant satellite into orbit, it also needs to be guaranteed to defend against potential cyberattacks,” he concluded.

DISCONNECT YOUR SMART TV FROM THE INTERNET. THESE DEVICES SEND YOUR PREFERENCE INFORMATION TO FACEBOOK AND GOOGLE

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/09/20/disconnect-your-smart-tv-from-the-internet-these-devices-send-your-preference-information-to-facebook-and-google/

Any source of information about people can be exploited by large companies. Data protection specialists at two different research centers say smart TVs share sensitive user data with companies such as Facebook, Google, Amazon and Netflix.

The experts, from British and American universities, have looked at how a smart TV, considered an IoT device, collects user information to detail profiles and consumption habits and then send this data to the aforementioned companies.

More than 80 devices were analyzed, including smart TVs from LG, Samsung, among others; at the conclusion of the investigation, data protection experts determined that at least 72 of these devices send data to a different location than the manufacturer. The main destinations for this information include Google, Microsoft and Akamai; “This is likely because these companies provide cloud computing services for the operation of these devices,” the experts say.

Researchers also found that more than 80% of channels viewed on Amazon TV and Roku contain ‘trackers’ (operated by Facebook and Google) for collecting content viewing preferences. Another feature of these trackers is the ability to collect information to uniquely identify a device, such as IP address, serial numbers, used WiFi networks, among others.

On the other hand, journalist Geoffrey Fowler contributed to this research by conducting an experiment on his own smart TV, discovering that companies can even send screenshots of a user’s TV. Using open source software known as IoT Inspector, developed by an US university, Fowler discovered that his Samsung Smart TV could spy on the content displayed on his screen: “just by collecting a few pixels companies know what we’re seeing in our Smart TVs; some may also take screenshots,” Fowler says.

Data protection specialists say companies use this information to link the content preferences of people with advertising on their laptops, tablets and smartphones, relating to the IP address of smart TVs. Alongside with voice assistants and other IoT devices, smart TVs complete an environment of constant monitoring and surveillance,” the experts added.

A recently released prospective analysis argues that by 2020, more than a third of US households will have fully opted for the use of content streaming services, leaving behind the services of cable TV companies. Because of this, data protection specialists from the International Institute of Cyber Security (IICS) anticipate that privacy incidents related to the use of these devices and services will largely increase, so it is necessary to anticipate these incidents and create conditions that allow wireless connections to grow without posing a risk to users’ privacy. “We must discourage the use of connections and services unfriendly to consumer privacy, access to content via streaming does not compensate for the loss of privacy”, concludes the report.

Wednesday 25 September 2019

PASOS PARA RECLAMAR COMPENSACIÓN POR BRECHA DE DATOS EN YAHOO; TODOS PUEDEN RECLAMAR DINERO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/pasos-para-reclamar-compensacion-por-brecha-de-datos-en-yahoo-todos-pueden-reclamar-dinero/

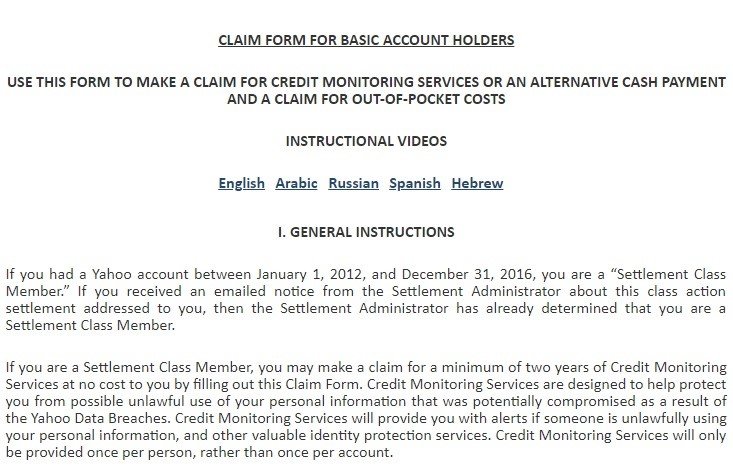

Acorde a especialistas en protección de datos, Yahoo está por cerrar un acuerdo por 117.5 millones de dólares para terminar con la demanda colectiva en su contra debido a una serie de violaciones de seguridad que afectaron a los usuarios de la compañía entre 2012 y 2016. Si usted operaba una cuenta de Yahoo durante ese periodo, es probable que sea elegible para recibir 100 dólares o servicios de monitoreo de crédito gratuitos.

Por años, los hackers pudieron acceder a las cuentas de Yahoo de millones de usuarios, aunque no podían extraer datos. La demanda colectiva fue presentada y finalmente Yahoo ha alcanzado un acuerdo satisfactorio para las partes involucradas.

Durante los seis años que la brecha permaneció activa, diversos hackers realizaron algunas intrusiones en los sistemas de la compañía. Por ejemplo, en 2012 dos hackers accedieron a los sistemas internos de Yahoo, aunque no tomaron nada. Un año después, otro grupo de hackers se infiltró en las bases de datos de la compañía, accediendo a los registros de todas las cuentas de Yahoo (cerca de 3 mil millones de cuentas), mencionan los expertos en protección de datos.

Ahora, la compañía ha anunciado el acuerdo que, al igual que en incidente similares, ofrece a las partes afectadas algunas opciones para compensar los inconvenientes. Yahoo está ofreciendo dos años de monitoreo de crédito gratuito a todos los usuarios afectados. En caso de que esta oferta no resulte convincente, la compañía está ofreciendo una compensación de 100 dólares a los usuarios afectados, siempre y cuando se registren en alguno de los servicios de monitoreo de crédito gratuito disponibles en línea, como el popular Credit Karma.

Todo suena demasiado bien para ser cierto, así que es necesario hacer una aclaración. La cifra del acuerdo es de 117.5MDD, de manera que entre más personas escojan recibir dinero, menor será la cantidad que recibirán. Acorde a los especialistas en protección de datos, algo similar ocurrió en el acuerdo de la brecha de datos en Equifax, cuando los afectados terminaron recibiendo mucho menos dinero del esperado debido a la alta demanda. Por lo tanto, la Comisión Federal de Comercio (FTC) ha recomendado a los usuarios afectados optar por los servicios de monitoreo gratuito.

¿Cómo reclamar el beneficio?

Cualquiera ciudadano de E.U. o de Israel que haya administrado una cuenta de Yahoo entre 2012 y 2016 puede solicitar la compensación. Para presentar la solicitud, los usuarios deben visitar el sitio web que la compañía ha puesto en línea para este propósito y completar el formulario adecuado para su caso. En la mayoría de los casos, los usuarios deben completar el formulario para titulares de cuenta.

En casos muy específicos los usuarios podrían solicitar una compensación de hasta 25 mil dólares por pérdidas de tiempo y dinero derivada de las intrusiones, aunque deberán respaldar sus reclamos con documentación y otras evidencias. Las compañías que contrataron el servicio de Yahoo Mail Premium también podrán recibir compensaciones adicionales, señalan especialistas en protección de datos del Instituto Internacional de Seguridad Cibernética (IICS). Yahoo recibirá solicitudes hasta el 20 de julio de 2020.

MASSACHUSETTS PAGARÁ 400 MIL DÓLARES A HACKERS POR ATAQUE DE RANSOMWARE

CONTENIDO ORIGINAL: https://noticiasseguridad.com/malware-virus/massachusetts-pagara-400-mil-dolares-a-hackers-por-ataque-de-ransomware/

La ciudad de New Bedford, en Massachusetts, ha sido víctima de un severo ataque de ransomware. Acorde a especialistas en seguridad de aplicaciones web, los atacantes han exigido un rescate de 5.3 millones de dólares a cambio de restablecer el acceso a los archivos infectados por el malware de cifrado.

El incidente ocurrió hace aproximadamente dos meses, aunque la infección fue revelada al público hasta el pasado 4 de septiembre, cuando Jon Mitchell, alcalde de New Bedford, anunció el incidente durante una conferencia de prensa.

Según las declaraciones del alcalde, el malware llegó a las redes de TI de la ciudad en algún momento entre el 4 y 5 de julio. Los hackers comprometieron las redes del gobierno e instalaron la variante de ransomware conocida como Ryuk, ampliamente utilizada con fines de extorsión, comentan los expertos en seguridad de aplicaciones web.

El ransomware logró extenderse por toda la red gubernamental de la ciudad de New Bedford, encriptando los datos almacenados en más de 150 estaciones de trabajo, casi el 5% del total de computadoras de la ciudad. Por ahora, cientos de funcionarios públicos tienen problemas para acceder a algunos de los sistemas del gobierno de New Bedford, aunque el ataque no logró extenderse a toda la red.

Los equipos de seguridad de aplicaciones web de la ciudad afirman que, debido a que el ataque ocurrió por la noche, muchos de los sistemas se encontraban cerrados, por lo que el impacto fue moderado. La infección fue detectada al comienzo de la jornada laboral siguiente; después de concluir que se trataba de un ataque de ransomware, se desconectaron las computadoras infectadas del resto de la red para mitigar el alcance de la infección.

Además, el alcalde informó que el equipo de TI de la ciudad fue contactado por el hacker responsable del ataque, exigiendo una cantidad cercana a los 5.3 millones de dólares, mismos que debían ser pagados a través de una transferencia de Bitcoin.

El gobierno de New Bedford realizó una contraoferta de alrededor de 400 mil dólares, que los hackers rechazaron. Al no poder negociar con los atacantes, los equipos de TI decidieron restablecer la información perdida a partir de algunas copias de seguridad, lo que tomará algo de tiempo. Si bien el alcalde señala que la ciudad no podría cubrir una cifra tan elevada, también menciona que sus equipos de TI decidieron mantener las comunicaciones con los hackers con el fin de ganar tiempo para implementar algunas medidas y prevenir posibles ataques en el futuro. La ciudad tuvo que reconstruir casi por completo su red de servidor, además de restaurar algunas aplicaciones web y reemplazar los dispositivos infectados.

Múltiples ataques de ransomware en diversos estados de E.U. han sido reportados recientemente. Hace algunas semanas, expertos en seguridad de aplicaciones web del Instituto Internacional de Seguridad Cibernética (IICS) reportaron algunos incidentes similares en distintas ciudades de Florida; en la mayoría de los casos, las víctimas tuvieron que pagar rescates de alrededor de 500 mil dólares. Por otra parte, estados como Nueva York y Louisiana también han reportado severas infecciones con malware de cifrado capaz de paralizar las actividades en oficinas gubernamentales y servicios públicos.

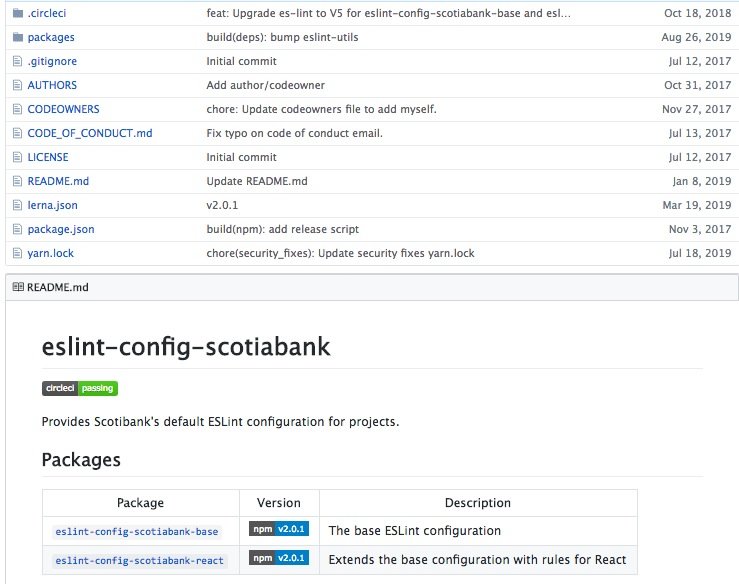

HACKEAN CÓDIGO FUENTE Y CREDENCIALES DE ACCESO DE SCOTIABANK. USUARIOS DEBEN CONTACTAR AL BANCO PARA ASEGURAR SUS ACTIVOS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/hackean-codigo-fuente-y-credenciales-de-acceso-de-scotiabank-usuarios-deben-contactar-al-banco-para-asegurar-sus-activos/

Un severo incidente ha sido confirmado por especialistas en auditorías de sistemas. Scotiabank ha filtrado por error parte de su código fuente interno, así como credenciales de inicio de sesión confidenciales para sus sistemas back-end.

Los equipos de seguridad del banco han pasado las últimas doce horas eliminando repositorios en GitHub que almacenaban la información confidencial, los cuales se encontraban al alcance de cualquier usuario. Entre la información expuesta destacan planos de software, claves de acceso a sistemas cambiarios, códigos de la app móvil del banco y credenciales de inicio de sesión a bases de datos.

El especialista en auditorías de sistemas Jason Coulls fue el encargado de esparcir la voz sobre la información expuesta, afirmando que algunos de los repositorios llevaban meses filtrando información. El experto notificó a Scotiabank y a GitHub, además de alertar a las compañías procesadoras de tarjetas de pago y a la plataforma The Register: “Los repositorios contienen una base de datos SQL Server con tasas de cambio de divisas (FX), lo que expone este sistema a la modificación, comprometiendo la integridad del banco”, mencionó el experto. Lo más probable es que los repositorios ya hayan sido completamente asegurados o eliminados para este momento.

Los repositorios expuestos también almacenaban el código fuente para la integración de los sistemas de Scotiabank a servicios de pago como Samsung y Google Pay, así como algunas compañías de tarjetas de crédito, como Visa y Mastercard.

Al respecto, un portavoz de Scotiabank asegura que la compañía ya se encuentra investigando las posibles causas del incidente, aunque por el momento no le es posible compartir detalles adicionales.

En caso de que algún actor de amenazas pudiera haber accedido al contenido de estos repositorios, tanto los sistemas de Scotiabank como sus más de 25 millones de clientes podrían encontrarse expuestos a una gran variedad de ataques.

Esta no es la primera ocasión en la que los expertos en auditorías de sistemas descubren fallas de seguridad de Scotiabank; hace un par de años se descubrió que la unidad digital del banco utilizaba un código que nadie había analizado o auditado, además de que utilizaban certificados de seguridad vencidos. “Esta es una falla de seguridad básica, sin embargo no me sorprende, pues encuentro filtraciones de información de Scotiabank con demasiada frecuencia”, afirma Coulls.

Especialistas en auditorías de sistemas del Instituto Internacional de Seguridad Cibernética (IICS) respaldan la versión de Coulls, afirmando que los equipos de TI del banco filtran información y fragmentos de código todo el tiempo, ya sea desde apps móviles para los clientes o del lado del servidor, incluyendo datos de sus clientes.

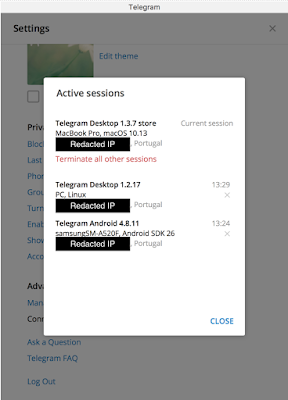

EXPERTOS MUESTRAN CÓMO SECUESTRAR SESIONES DE APPS DE MENSAJERÍA COMO WHATSAPP Y TELEGRAM

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/expertos-muestran-como-secuestrar-sesiones-de-apps-de-mensajeria-como-whatsapp-y-telegram/

Actualmente existe una amplia oferta de servicios de mensajería instantánea y, acorde a especialistas en seguridad informática, muchos cuentan con una medida de seguridad conocida como cifrado de extremo a extremo, que impide que terceros puedan acceder al contenido de los mensajes entre dos usuarios.

No obstante, esto no significa que nuestra información está completamente segura, pues los hackers aún pueden encontrar la forma de vulnerar la seguridad de estas apps. Usando técnicas de ataque de canal lateral, un actor de amenazas podría comprometer servicios como WhatsApp y Telegram con fines maliciosos.

Los especialistas en seguridad informática consideran que el principal problema es que los usuarios de estas apps no cuentan con conocimientos de ciberseguridad, por lo que los hackers pueden acceder a algunos recursos, como tokens de inicio de sesión, que no están protegidos por el cifrado de extremo a extremo. Un ejemplo de esto es el ataque de Telegrab, un malware que permite a los hackers tomar control de una sesión de Telegram para equipos de escritorio copiando los tokens de acceso a la plataforma. Un reporte publicado por Talos da cuenta de algunas variantes de estos ataques.

Tomar control de una cuenta de Telegram para escritorio

El secuestro de sesión es una posibilidad muy alta al usar la versión web de Telegram. Usando el malware adecuado (como el mencionado Telegrab), un hacker puede extraer un token de inicio de sesión para ingresar a la cuenta de la víctima. Cuando el atacante inicia sesión utilizando el token robado, la nueva sesión inicia sin que el usuario pueda darse cuenta.

Al final, los mensajes que recibe la víctima se replican en la sesión bajo control del atacante.

Sesiones de sombra en app de Telegram

Aunque es mucho más complicado vulnerar la seguridad en la versión móvil de Telegram, esto no significa que sea imposible. Algunas apps maliciosas pueden crear una “sesión de sombra” (shadow sessions) sin interacción de la víctima, sólo requieren algunos permisos mínimos, como acceso a SMS o interrupción de procesos en segundo plano.

Al registrarse en Telegram, la aplicación solicita al usuario un número de teléfono, que será verificado vía un SMS con un código único. Si un usuario intenta registrar el mismo número de teléfono nuevamente, Telegram enviará un código a través del canal de Telegram y no un SMS.

Este cambio evita que apps maliciosas creen shadow sessions sin interacción del usuario, pues evita que estas puedan acceder al código de seguridad de Telegram. No obstante, si el tiempo para completar el registro se agota, Telegram asume que el usuario no tiene acceso a la app aún, por lo que envía un nuevo código vía SMS. Esto crea una condición de carrera que puede ser explotada por las apps maliciosas para crear una shadow session sin necesidad de interacción del usuario.

Hackear una sesión de WhatsApp Web

A diferencia de Telegram, WhatsApp sí notifica a los usuarios en caso de que exista una segunda sesión activa en la versión web de la app. Acorde a los expertos en seguridad informática, si un atacante iniciara una sesión de WhatsApp Web, el usuario objetivo recibirá una notificación informando sobre la nueva sesión activa.

En este escenario, el atacante contará con acceso a toda la información en la cuenta de WhatsApp atacada hasta que la víctima elija una opción para cerrar la segunda sesión activa desde su computadora. No obstante, una falla en este método de protección permite a los hackers esquivar la seguridad realizando los siguientes pasos:

- El hacker debe detener la aplicación en la computadora de la víctima

- El hacker inicia WhatsApp con la información robada

- Posteriormente, el hacker deshabilitará la interfaz de red en la máquina que ejecuta la sesión secuestrada

- El atacante vuelve a iniciar la sesión de WhatsApp Web en la máquina de la víctima

- Finalmente, el hacker habilitará la interfaz de red en la máquina que ejecuta la sesión secuestrada

Gracias a este método, los hackers pueden acceder al contenido de la cuenta de WhatsApp de la víctima, permaneciendo en línea a menos que la víctima finalice la sesión de forma manual en su dispositivo móvil.

Si bien estos servicios destacan por ser seguros, especialistas en seguridad informática del Instituto Internacional de Seguridad Cibernética (IICS) consideran que es necesario involucrar más a los usuarios en la implementación de medidas de seguridad adicionales para cualquier otra variante de ataque.