CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/expertos-muestran-como-secuestrar-sesiones-de-apps-de-mensajeria-como-whatsapp-y-telegram/

Actualmente existe una amplia oferta de servicios de mensajería instantánea y, acorde a especialistas en seguridad informática, muchos cuentan con una medida de seguridad conocida como cifrado de extremo a extremo, que impide que terceros puedan acceder al contenido de los mensajes entre dos usuarios.

No obstante, esto no significa que nuestra información está completamente segura, pues los hackers aún pueden encontrar la forma de vulnerar la seguridad de estas apps. Usando técnicas de ataque de canal lateral, un actor de amenazas podría comprometer servicios como WhatsApp y Telegram con fines maliciosos.

Los especialistas en seguridad informática consideran que el principal problema es que los usuarios de estas apps no cuentan con conocimientos de ciberseguridad, por lo que los hackers pueden acceder a algunos recursos, como tokens de inicio de sesión, que no están protegidos por el cifrado de extremo a extremo. Un ejemplo de esto es el ataque de Telegrab, un malware que permite a los hackers tomar control de una sesión de Telegram para equipos de escritorio copiando los tokens de acceso a la plataforma. Un reporte publicado por Talos da cuenta de algunas variantes de estos ataques.

Tomar control de una cuenta de Telegram para escritorio

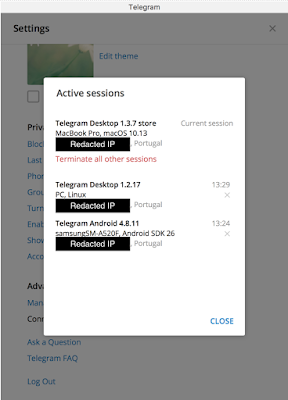

El secuestro de sesión es una posibilidad muy alta al usar la versión web de Telegram. Usando el malware adecuado (como el mencionado Telegrab), un hacker puede extraer un token de inicio de sesión para ingresar a la cuenta de la víctima. Cuando el atacante inicia sesión utilizando el token robado, la nueva sesión inicia sin que el usuario pueda darse cuenta.

Al final, los mensajes que recibe la víctima se replican en la sesión bajo control del atacante.

Sesiones de sombra en app de Telegram

Aunque es mucho más complicado vulnerar la seguridad en la versión móvil de Telegram, esto no significa que sea imposible. Algunas apps maliciosas pueden crear una “sesión de sombra” (shadow sessions) sin interacción de la víctima, sólo requieren algunos permisos mínimos, como acceso a SMS o interrupción de procesos en segundo plano.

Al registrarse en Telegram, la aplicación solicita al usuario un número de teléfono, que será verificado vía un SMS con un código único. Si un usuario intenta registrar el mismo número de teléfono nuevamente, Telegram enviará un código a través del canal de Telegram y no un SMS.

Este cambio evita que apps maliciosas creen shadow sessions sin interacción del usuario, pues evita que estas puedan acceder al código de seguridad de Telegram. No obstante, si el tiempo para completar el registro se agota, Telegram asume que el usuario no tiene acceso a la app aún, por lo que envía un nuevo código vía SMS. Esto crea una condición de carrera que puede ser explotada por las apps maliciosas para crear una shadow session sin necesidad de interacción del usuario.

Hackear una sesión de WhatsApp Web

A diferencia de Telegram, WhatsApp sí notifica a los usuarios en caso de que exista una segunda sesión activa en la versión web de la app. Acorde a los expertos en seguridad informática, si un atacante iniciara una sesión de WhatsApp Web, el usuario objetivo recibirá una notificación informando sobre la nueva sesión activa.

En este escenario, el atacante contará con acceso a toda la información en la cuenta de WhatsApp atacada hasta que la víctima elija una opción para cerrar la segunda sesión activa desde su computadora. No obstante, una falla en este método de protección permite a los hackers esquivar la seguridad realizando los siguientes pasos:

- El hacker debe detener la aplicación en la computadora de la víctima

- El hacker inicia WhatsApp con la información robada

- Posteriormente, el hacker deshabilitará la interfaz de red en la máquina que ejecuta la sesión secuestrada

- El atacante vuelve a iniciar la sesión de WhatsApp Web en la máquina de la víctima

- Finalmente, el hacker habilitará la interfaz de red en la máquina que ejecuta la sesión secuestrada

Gracias a este método, los hackers pueden acceder al contenido de la cuenta de WhatsApp de la víctima, permaneciendo en línea a menos que la víctima finalice la sesión de forma manual en su dispositivo móvil.

Si bien estos servicios destacan por ser seguros, especialistas en seguridad informática del Instituto Internacional de Seguridad Cibernética (IICS) consideran que es necesario involucrar más a los usuarios en la implementación de medidas de seguridad adicionales para cualquier otra variante de ataque.

0 comments:

Post a Comment