Hasta ahora, 1,000 sitios web basados en Magento que incluyen tiendas han sido atacados e infectados con este malware, dicen los investigadores de seguridad de la información.

La firma de análisis de amenazas y seguridad cibernética Flashpoint afirmó que los cibercriminales han atacado la plataforma de comercio electrónico de código abierto Magento con malware desde 2016. Como resultado, cientos de sitios web de comercio electrónico que se ejecutan a través de Magento ya han sido comprometidos por hackers para robar números de tarjeta de crédito e instalar mineros de criptomonedas.

Magento tiene dos versiones, una de las cuales es de código abierto, mientras que la otra es una versión empresarial curada. Como es la norma con los productos de código abierto exitosos, la versión empresarial ofrece acceso a soporte y es mantenida exclusivamente por Magento.

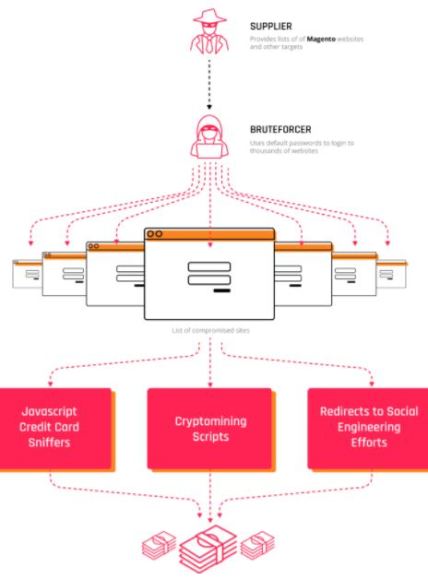

Los sitios web ejecutados en la plataforma de Magento se ven comprometidos a través de la fuerza bruta. Los hackers usan credenciales comunes y ya conocidas para comprometer el sitio web. De acuerdo con los hallazgos de los investigadores de seguridad de la información, casi 1,000 paneles de administración de Magento se han visto comprometidos hasta el momento. La mayoría de los paneles de Magento comprometidos pertenecen a empresas del sector de la educación y la sanidad, mientras que se identificaron objetivos máximos en EE. UU. Y Europa.

Los investigadores de Flashpoint escribieron que los ataques que se lanzan usando el método de fuerza bruta son exitosos solo cuando los administradores no pueden cambiar las credenciales después de instalar la plataforma. Los hackers pueden crear fácilmente scripts automatizados usando credenciales conocidas para facilitar el acceso al panel.

Después de obtener el control del panel de administración CMS del sitio, los atacantes pueden agregar cualquier script de su elección. Los hackers también se dirigen a otros CMS de procesamiento de comercio electrónico (sistemas de administración de contenido) como Powerfront y OpenCarts también.

Los profesionales de seguridad de la información identificaron que los hackers inyectan código malicioso en el archivo central para acceder a las páginas de procesamiento de datos de pago y enviar solicitudes al servidor que contiene datos confidenciales. Cuando se visita el sitio web comprometido, los visitantes quedan sujetos a ataques de malware. El sitio le pide al visitante que actualice el software Adobe Flash Player y cuando el usuario hace clic en el enlace provisto, el malware se lanza desde los servidores. Estos servidores infectados están alojados en sitios como GitHub.

Varios malware están involucrados en esta campaña; la primera pieza descargada es el software de robo de datos AZORult, que descarga otro malware además del cryptominer. Los datos son interceptados y transmitidos al hacker.

Un método similar se usa para instalar cryptominer. Los atacantes buscan extraer la criptomoneda Rarog en esta campaña en particular. También se identifica que la explotación de los paneles de administración de Magento ha continuado en el nivel de entrada y en niveles más altos en los foros de Deep & Dark Web desde 2016.

Los atacantes están actualizando los archivos maliciosos diariamente para evadir la detección. Esta actualización diaria dificulta que las firmas de software de seguridad detecten la amenaza porque los cambios de firma frecuentes no se pueden detectar de inmediato.

GitHub también ayuda a los atacantes a evitar la detección, ya que pueden descargar y almacenar nuevos códigos fácilmente. Cuando una organización carga la Lista blanca de lados seguros, GitHub está obligado a hacer una aparición. Esto permite que las descargas de malware evadan el bloqueo. Quizás esta es la razón por la cual los atacantes prefieren alojar sus códigos maliciosos en GitHub.

Los profesionales de seguridad de la información han colaborado con las autoridades policiales para informar a las víctimas de las infracciones, pero se sospecha que el alcance del ataque es bastante amplio, mientras que los investigadores han logrado detectar solo una fracción del total de sitios web comprometidos. La mayoría de estos sitios fueron hackeados al explotar las lagunas de seguridad estándar.

Los investigadores han aconsejado a los administradores de Magento que revisen de inmediato las credenciales de la cuenta CMS para mitigar la amenaza de ataque de fuerza bruta. Es muy importante reemplazar las contraseñas viejas y débiles con nuevas más fuertes, así como también hacer cumplir la autenticación 2FA. Además, los empleados de Magento deben contar con administradores de contraseñas seguros, mientras que a los usuarios se les debe prohibir el reciclaje de contraseñas antiguas y usadas.

0 comments:

Post a Comment